声明:此教程仅用于测试和自己玩,请勿用于非法用途,否则后果自负。

至于无线网络安全方面大家都了解 802.11W 这个协议漏洞吧?黑客们经常利用这个漏洞对 wifi 用户发动 deauth 攻击来解除合法 wifi 用户的无线认证关系,从而使 wifi 用户无法连接到自己家的 wifi。运行于 Kali 系统平台上的钓鱼渗透测试工具 wifiphisher 正是利用了这个漏洞,对目标 wifi 进行 deauth 攻击使用户连接不上自己家 wifi,同时伪造一个与目标 wifi 同名,同信道,无密码的钓鱼 wifi,在这种情况下用户很有可能会连接上 wifiphisher 伪造的钓鱼 wifi。一旦用户连接上伪造的钓鱼 wifi,用户手机会自动弹出钓鱼页面,并且无论用户进入任何网址(https 除外)都会被重定向到钓鱼页面。当用户在钓鱼页面上输入 wifi 密码并且确认时,wifi 密码会被显示在电脑屏幕上。

但是由于 wifiphisher 使用麻烦,所需工具也比较多,所以用它来进行钓鱼渗透测试的人不多。因此我用 esp8266 做一次钓鱼渗透测试,在这里我给大家分享一下我的经验。

先请出主角 ESP8266-01 和烧录调试器

准备工作

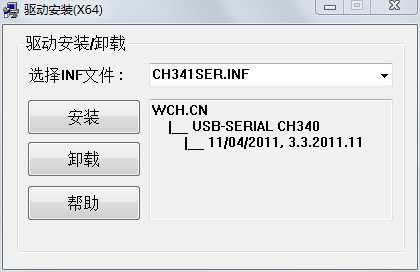

给电脑打上ESP8266-01驱动

CH341SER.zip

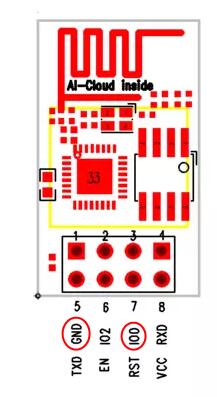

短接GND-100进入烧录模式

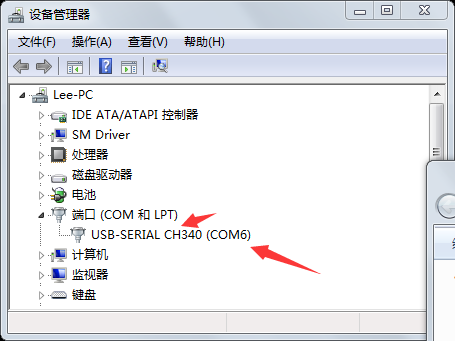

将烧录器连接到电脑并查看其端口

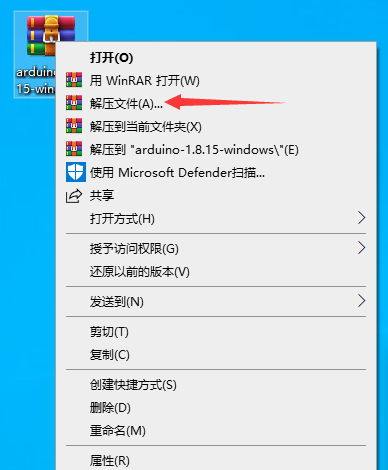

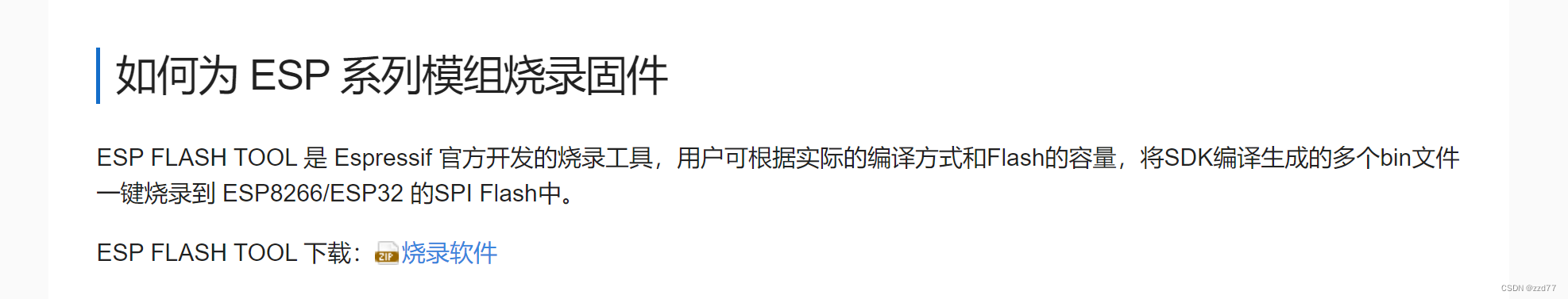

下载烧录器及固件wifi钓鱼固件及烧录器.zip,并打开.

在config项设置好固件目录和烧录地址 0x00000

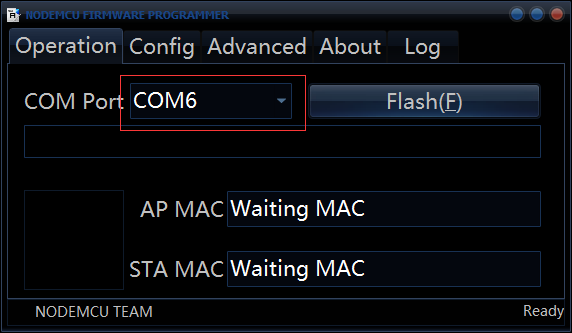

回到operation项确定好端口

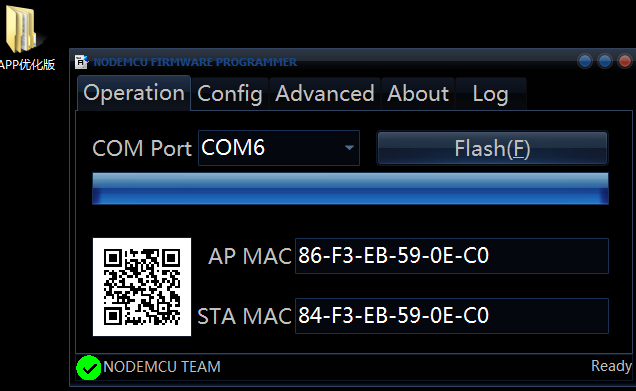

设置完成点击Flash 开始烧录,一会等进度条走完 显示绿色钩说明已经烧录成功。

烧完后如果正常的话电脑会多出来一个叫WIFIMMDY的WIFI,这个wifi就是esp8266发出来的,如果没有显示,请给esp8266重新上电,等个几秒钟就会显示出来。此时你就可以连接WIFIMMDY了,但是还没什么用,WIFIMMDY的密码为:hackerbyljh

如果烧录不成功估计你要可能擦除下flash了,擦除flash的方法请参考本站的另一篇文章 ESP8266清理flash 由于步奏比较多,我就不一一详述了

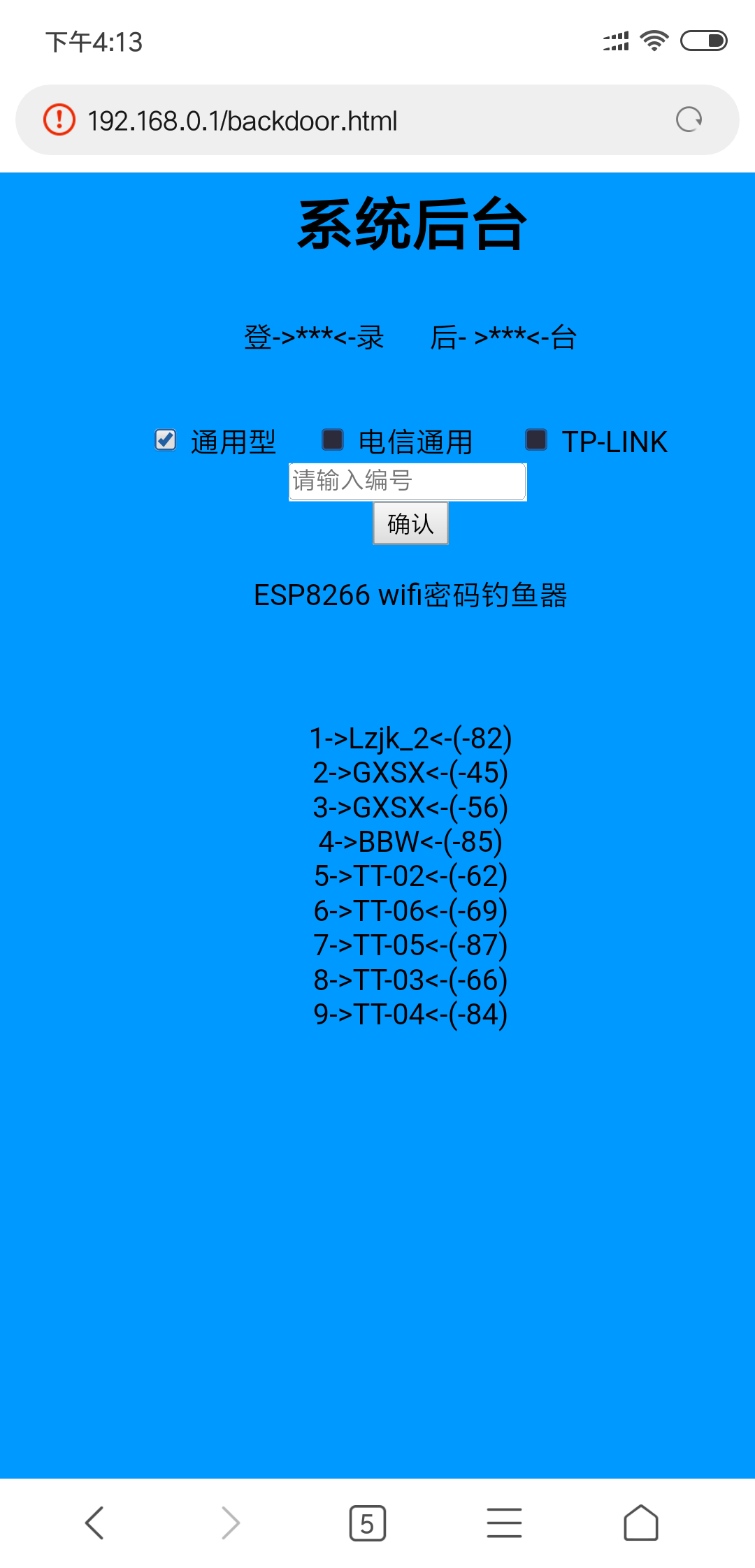

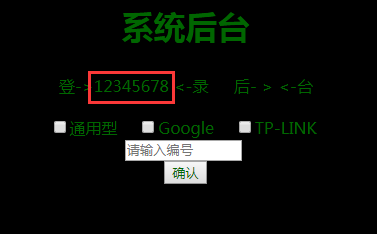

然后电脑连接WIFIMMDY,浏览器输入http://192.168.0.1/backdoor.html 就能进入web页面了,如下图,经测试,路由器型号选择通用型成功率比较高点,然后输入wifi编号,点确定,提示SSID伪造成功,手机就会发现伪造了个和你攻击的wifi一样的wifi,原来HH的wifi会不见了,8266的蓝灯常亮,手机连接那个wifi后自动弹出路由器升级的页面,然后输入wifi密码,点击开始升级,此时你的esp8266会将密码保存,升级完后,8266的灯就会灭掉

到此,整个esp8266制作钓鱼wifi的教程到此结束,祝大家玩的开心!!!